Wirus – szantażysta nie odpuszcza Polakom

W sieci pojawiły się nowe odmiany wirusa Weelsof, który blokuje polskim użytkownikom dostęp do komputerów i żąda pieniędzy za zdjęcie blokady.

O ataku Weelsofa CERT informował w maju. Szkodnik wnikając do komputera (przez luki w nieauktulizowanych programach) blokuje dostęp do jego zasobów, a następnie za usunięcie blokady żąda zapłacenia okupu w wysokości 500 zł lub 100 euro. Logotyp umieszczony w komunikacie, spreparowanym przez cyberprzestępców, oraz adres e-mail sugerują, że komputer został zablokowany przez policję. Haracz ma być karą m.in. za używanie komputera do odtwarzania stron z pornografią dziecięcą i przechowywanie nielegalnych plików.

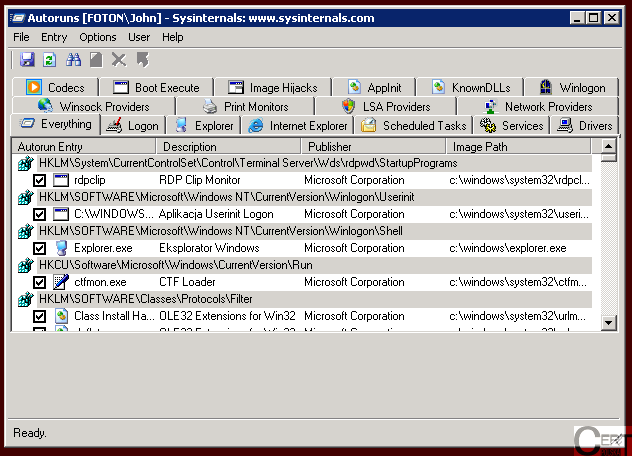

Odkryta ostatnio nowa wersja wirusa jest jeszcze groźniejsza – ostrzega CERT. Nawet po uiszczeniu opłaty nie umożliwia odblokowania komputera. Według CERT jedną z metod rozwiązania problemu jest uruchomienie komputera w trybie awaryjnym z wierszem polecenia, aby pominąć start złośliwego oprogramowania, oraz wykorzystanie darmowego narzędzia do inspekcji systemu w celu wykrycia i usunięcia wirusa. Druga metoda polega na uruchomieniu komputera z płyty ratunkowej oprogramowania antywirusowego, zawierającej alternatywny system operacyjny. Dzięki temu możliwe będzie przeskanowanie dysków w poszukiwaniu szkodnika.

– Najlepszym rozwiązaniem, zabezpieczającym przed oprogramowaniem typu ransomware, jest bieżąca aktualizacja systemu Windows oraz używanych programów antywirusowych – mówi Łukasz Siewierski z CERT Polska.

Szczegółowe informacje na temat metod usuwania wirusa Weelsof znajdują się na stronie CERT.

Podobne aktualności

Wielki wyciek loginów i haseł Polaków. Można już sprawdzić swoje dane

Udostępniono stronę, na której każdy może zweryfikować, czy padł ofiarą kradzieży danych.

CERT: coraz częstsze próby wyłudzenia danych

Prawie 30 tys. incydentów bezpieczeństwa zarejestrował w 2021 r. zespół CERT Polska. Ataków phishingowych było prawie o 200 proc. więcej, a malware więcej o 280 proc.