Skomplikowany, czyli skuteczny

Współczesne systemy zabezpieczania infrastruktury informatycznej przedsiębiorstw obejmują nie tylko zaporę ogniową i oprogramowanie antywirusowe. Najnowsze rozwiązania zapobiegają wyciekowi danych, inne chronią zdalnych użytkowników, a jeszcze inne – struktury wirtualne.

Gaweł Mikołajczyk, ekspert ds. bezpieczeństwa w Cisco Systems, twierdzi, że produkty do zabezpieczania infrastruktury sieciowej kupują praktycznie wszystkie firmy. Jednak jakość systemów ochronnych przedsiębiorstw, wynikająca w dużej mierze ze sposobu myślenia menedżerów odpowiedzialnych za bezpieczeństwo sieciowe, jest bardzo różna. – Niektóre firmy decydują się tylko na zainstalowanie zapory ogniowej, inne mają bardzo rozbudowaną architekturę zabezpieczającą – mówi Gaweł Mikołajczyk. – To drugie rozwiązanie kupują zwykle duże korporacje. Wiele wątpliwości co do stanu zabezpieczeń polskich firm ma Mateusz Sell. – Bezpieczeństwo informatyczne licznych przedsiębiorstw w naszym kraju jest zagrożone – uważa szef MKS-u. – Każda luka w systemie może doprowadzić do utraty kontroli nad komputerami w sieci firmy i spowodować poważne problemy techniczne, ale też finansowe. Mam wrażenie, że nie wszyscy zdają sobie z tego sprawę. Słowa te są tym bardziej niepokojące, że na naszym rynku już od dawna są oferowane najnowocześniejsze rozwiązania. Dostawcy prześcigają się w produkcji coraz lepszych systemów. Gaweł Mikołajczyk jest zdania, że rynek wyrobów przeznaczonych dla firm obejmuje wiele segmentów. Do najważniejszych zalicza: wielofunkcyjne klasyczne zapory ogniowe, bezpieczne routery, systemy wykrywania włamań, koncentratory VPN, rozwiązania dostępu do sieci, czyli Network Access Control. – Poza tym w sprzedaży są już produkty chroniące centra danych i systemy wirtualizacji – podkreśla. – Niektórzy zaczynają świadczyć usługi Cloud Security. Producenci opracowują nowe koncepcje sieci VPN i rozwiązania do fizycznego zabezpieczania sieci.

WIELE ZAGROŻEŃ, JEDNO URZĄDZENIE

Według specjalistów rynek zabezpieczeń ulega nieustannym przemianom. Dzięki rozwojowi techniki półprzewodnikowej szybko rośnie wydajność sprzętu. Producenci wyposażają go w kolejne funkcje, powstają nowe koncepcje architektur zabezpieczających. Poważną metamorfozę przeszły UTM-y (Unified Threat Management). Są dość powszechnie stosowane przez małe i średnie firmy, a ich niewątpliwą zaletę stanowi bogate wyposażenie. Przeciętne urządzenie tej klasy to: zapora ogniowa, system VPN, IPS oraz software’owe zabezpieczenie antywirusowe i antyspamowe. Przedsiębiorcy szybko przyzwyczaili się do zalet tego typu sprzętu. Jednak według Gawła Mikołajczyka, przekonanie, że za pomocą jednego urządzenia uda się zabezpieczyć dużą infrastrukturę sieciową, jest błędne. – Moim zdaniem o bezpieczeństwie trzeba myśleć w kontekście architektury, a nie pojedynczego produktu – wyjaśnia specjalista z Cisco. – System zabezpieczający firmę obejmuje różne mechanizmy funkcjonujące w przełącznikach, routerach, komponentach sieci bezprzewodowej, na stacjach końcowych, w miejscu styku sieci z Internetem, w sieci WAN i centrum przetwarzania danych. Wszystkie te elementy współdziałają ze sobą.

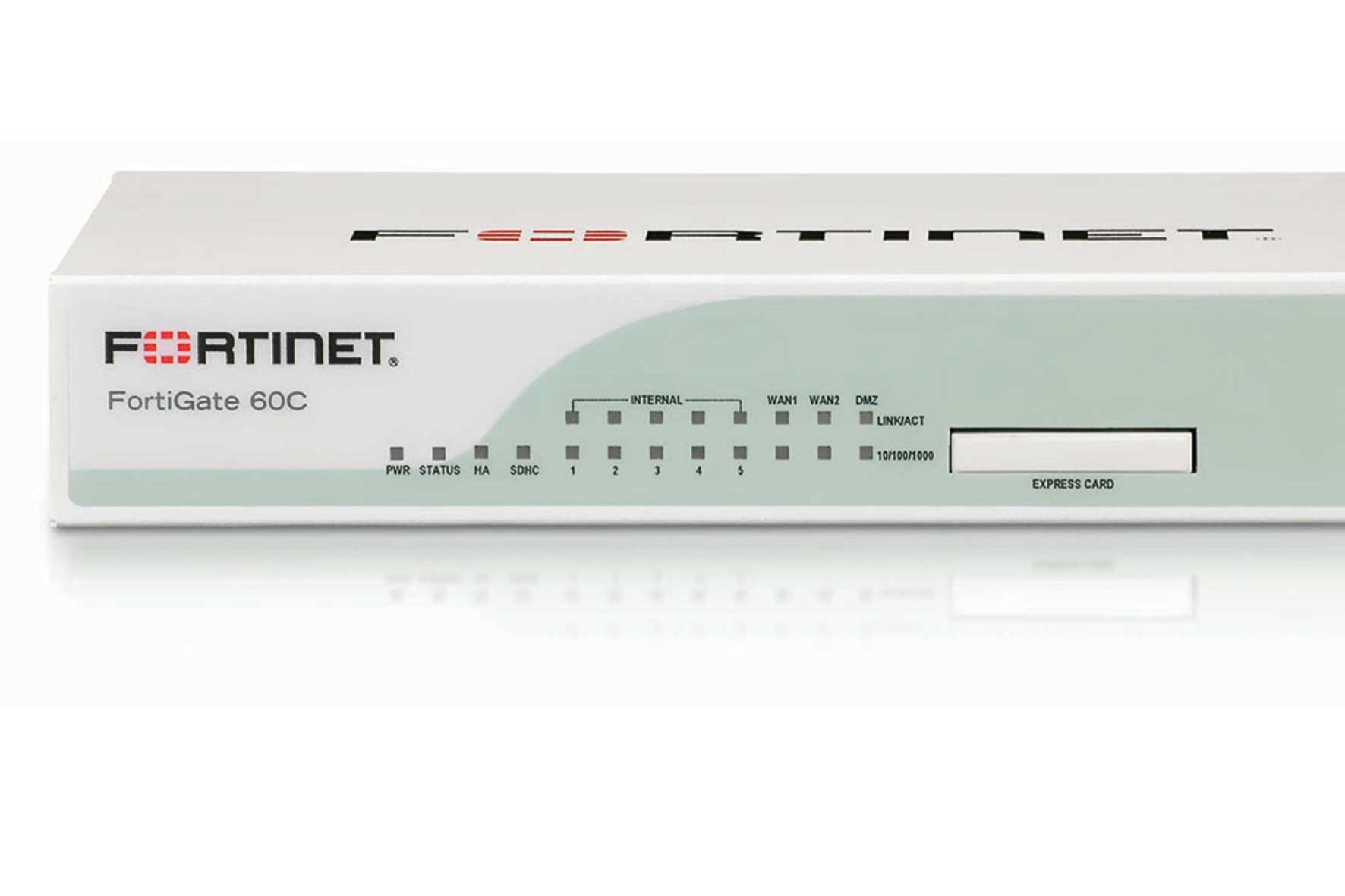

Powiedziałbym nawet, że całość systemu jest czymś więcej niż suma części. Niemniej jednak popyt na UTM-y nie spada. Sporą ich popularność tłumaczy Michał Jarski, szef polskiego oddziału Check Pointa. Według niego klienci potrzebują uniwersalnych, a za razem prostych w obsłudze urządzeń. – Firmy decydują się na zakup takich rozwiązań, dzięki którym za rozsądną cenę mogą uzyskać dający się zaakceptować poziom ochrony sieci – twierdzi. Mariusz Rzepka, Country Manager w Fortinecie odpowiedzialny za Polskę, Ukrainę, Białoruś i Bałkany, uważa, że największy popyt na UTM-y jest w sektorze MSP. – Niektóre tego typu urządzenia wyposażono w system ochrony poczty elektronicznej – mówi. – Modele, które niebawem wprowadzimy na rynek, będą miały przepływność gigabitową. W naszym kraju także doceniono zalety tego typu sprzętu. Według Macieja Pogorzelskiego, country managera SonicWALL w Polsce, najpopularniejsza wersja UTM-a kupowana na rodzimym rynku zawiera antywirusa, sondę IPS/IDS, oprogramowanie antyspyware, antymalware, system antyspamowy i VPN (IPSec oraz SSL). Przedstawiciel Forinetu dodaje, że najnowsze UTM-y nie tylko funkcjonują jak zapora ogniowa zintegrowana z systemem wykrywania włamań (IPS) i ochrony treści (CCP), ale także sprawdzają się w różnych konfiguracjach ochronnych. – Na przykład mogą zapewniać IPSec/SSL VPN, ochronę antywirusową i antyspamową, filtrowanie stron WWW oraz bezpieczeństwo usług transmisji głosu – przekonuje. – Niektóre mogą być nawet zdalnie zarządzane.

ABY DANE NIE WYCIEKŁY

UTM jest przeznaczony dla firm małych i średnich. Duże korporacje borykają się często z takimi problemami, z którymi przeciętne urządzenie tego typu sobie nie poradzi. Na przykład z wynoszeniem informacji w formie elektronicznej – baz danych czy innych ważnych dokumentów składowanych na dyskach twardych komputerów. Yuval Ben-Itzhak, starszy wiceprezes ds. inżynierii w AVG Technologies, zwraca uwagę, że ogólnoświatowy kryzys sprzyja różnego rodzaju procederom. – Według raportu Ponemon Institute 59 proc. zwolnionych pracowników przyznało się do kradzieży danych, a aż 67 proc. wykorzystało poufne informacje poprzedniego pracodawcy do uzyskania nowej posady – twierdzi. Między innymi dlatego takim zainteresowaniem menedżerów odpowiedzialnych za ochronę informacji cieszą się rozwiązania blokujące wyciek danych, czyli Data Leak Prevention. – Wzrost popytu na tego typu produkty jest związany z nieuczciwą konkurencją – mówi Rik Ferguson, starszy doradca ds. bezpieczeństwa w Trend Micro. – Firmy zagrożone wyciekami informacji o klientach, danych finansowych, własności intelektualnej i tajemnic handlowych coraz chętniej wydają pieniądze na zabezpieczenia. Rozwiązania zapobiegające wyciekowi danych są jednak dość drogie. W każdym razie na tyle, że ich zakup przerasta możliwości przeciętnej firmy z sektora MSP. Dlatego ich właściciele rezygnują z kompletnej ochrony i poprzestają na tańszych rozwiązaniach antywirusowych. Piotr Chrobot, Country Manager Symanteca, utrzymuje, że w ostatnim czasie małe i średnie przedsiębiorstwa interesują się kompleksowymi pakietami ochronnymi przeznaczonymi dla klientów biznesowych. Pakiety takie zabezpieczają kilka ważnych segmentów firmowej infrastruktury IT. – To systemy łatwe w zarządzaniu, co stanowi ważny ich atut – podkreśla Piotr Chrobot. – Administratorzy, a także firmy zewnętrzne, odpowiedzialne za infrastrukturę IT, mogą łatwo zainstalować wszystkie poprawki, ustanowić politykę bezpieczeństwa, tworzyć raporty dotyczące poziomu zabezpieczenia każdego komputera w firmowej sieci. Przedsiębiorstwa są szczególnie zainteresowane tymi rozwiązaniami, które zapewniają przejrzystość infrastruktury informatycznej i umożliwiają proste, zautomatyzowane wykonywanie różnych działań. Rola człowieka sprowadza się tutaj w zasadzie do dokonywania okresowych przeglądów środowiska. Dzięki temu administratorzy i specjaliści IT mogą zająć się wsparciem działań biznesowych, a nie bieżącą opieką nad konkretną aplikacją

RIK FERGUSON

starszy doradca ds. bezpieczeństwa w Trend Micro

Pojawienie się koncepcji przetwarzania poza siecią lokalną (cloud computing) przyczyniło się do wprowadzenia wielu zmian doty-czących architektury systemów zabezpieczeń. Firmy rezygnują z systemów, w których dokonuje się aktualizacji oprogramowania w punktach końcowych, na rzecz scentralizowanych rozwiązań zapewniających ochronę w czasie rzeczywistym, wykorzystujących dynamiczną bazę danych. Więcej, ochrona punktów końcowych powinna uwzględniać wymogi infrastruktury VDI oraz szczególne wymagania związane z funkcjonowaniem w ramach środowiska wirtualnego, w którym istotna jest minimalizacja wykorzystania zasobów.

KRZYSZTOF MELLER

prezes Akbitu

Tradycyjne rozwiązania DLP zabezpieczają firmy przed wyciekiem informacji przez kontrolowanie portów i podłączanych do nich urządzeń oraz automatyczne szyfrowanie. Jednak klasyczny system nie chroni przedsiębiorstwa przed utratą danych. Wyciek informacji może nastąpić przez kanały internetowe, aplikacje działające na stacjach pracowników, wydruki lub kopiowanie zawartości dokumentów. Pojawiają się specjalne moduły, które analizują i blokują poufne dane przesyłane na zewnątrz przez aplikacje bądź kanały internetowe. System ma różne zaawansowane technologie klasyfikacji danych, co pozwala na precyzyjne określenie, jakie dane są poufne i krytyczne dla przedsiębiorstwa. Moduły te umożliwiają ochronę przed nieuprawnionym przesyłaniem danych kanałem internetowym, na przykład za pośrednictwem protokołów HTTP, HTTPS, SMTP lub innych. Moduł zabezpiecza również przed kopiowaniem danych z jednego dokumentu do innego, drukowaniem na drukarkach lokalnych i sieciowych, wykonywaniem printscreenów, przesyłaniem dokumentów do udostępnionych zasobów sieciowych, kopiowaniem na zewnętrzne nośniki, a także przesyłaniem poufnych dokumentów przez aplikacje, np. komunikatory, CRM-y, P2P itp. Taka kontrola zapewnia spełnienie wymogów standardów bezpieczeństwa, w tym PCI DSS, HIPPA, SOX.

ARTUR RYBAKOWSKI

Product Manager w Tech Dacie

Ochrona systemu informatycznego firmy powinna być wielowarstwowa. Kiedy jedna warstwa zostanie pokonana, pozostałe zamykają dostęp napastnikom. System bezpieczeństwa przeważnie składa się z wielu współpracujących ze sobą elementów, co minimalizuje prawdopodobieństwo udanego ataku. Najbardziej typowymi są zapory ogniowe, antywirusy, oprogramowanie antyspyware (sieciowe i hostowe), IPS-y oraz VPN-y. O tym pamiętają niemal wszyscy administratorzy odpowiedzialni za bezpieczeństwo. Niestety, często zapominają, że każdy element infrastruktury informatycznej (router, przełącznik itp.) może być zarówno celem ataku, jak i jego źródłem w razie udanego włamania. Dlatego należy dbać o kontrolę uprawnień dostępu do urządzeń oraz o częstą aktualizację oprogramowania stanowiącego elementy systemu (m.in. łatek, definicji wirusów, sygnatur IPS). Bezpieczny system informatyczny daje wiele korzyści, na przykład przyczynia się do utrzymania produktywności oraz zachowania dobrej reputacji firmy. Dzięki niemu przedsiębiorstwo może uzyskać certyfikaty, a także zmniejsza ryzyko odpowiedzialności karnej wynikającej z kradzieży poufnych danych lub wykorzystania systemu do kolejnych ataków na większą skalę, tak jak w sieciach botnet.

OCHRONA DALEKO OD CENTRUM

Oczywiście wyciek danych to tylko część większego problemu. Firmy od lat głowią się nad tym, w jaki sposób zabezpieczać zdalnych pracowników. Rzecz jasna producenci mają w ofercie różne rozwiązania. Gaweł Mikołajczyk zwraca uwagę na nieustanne zmiany w tym segmencie rynku. – Następuje powolne odejście od systemów remote IPSec VPN na rzecz rozwiązań SSL VPN – mówi. – Rozwiązania tego typu nie tylko zapewniają swobodny dostęp do sieci za pośrednictwem przeglądarki, ale również za pomocą tak zwanego ciężkiego klienta. Przewaga SSL VPN polega również na możliwości tworzenia precyzyjnych zasad dostępu dla każdego użytkownika. A jeśli przedsiębiorstwo stosuje jeszcze system, w którym zapora ogniowa współdziała z rozwiązaniem content security, administrator jest w stanie zabezpieczyć całą sieć. Większe i bardziej zasobne w gotówkę przedsiębiorstwa mogą dodatkowo chronić swoją infrastrukturę za pośrednictwem innych systemów. W sprzedaży są mniej standardowe rozwiązania, na przykład do zarządzania logami w firmie. W infrastrukturze teleinformatycznej przedsiębiorstw codziennie zachodzą zdarzenia zgodne lub nie z ustaloną polityką bezpieczeństwa. System wychwytuje różne zdarzenia, zarówno dozwolone, jak i niedozwolone, czyli takie, które wymagają reakcji.

Odpowiednie narzędzie zbiera, przechowuje, koreluje i analizuje logi pochodzące z aplikacji, baz danych oraz systemów operacyjnych serwerów i stacji roboczych w jednym centralnym miejscu. Błażej Wincenciak, konsultant do spraw bezpieczeństwa teleinformatycznego w HP, zapewnia, że system zarządzania logami pomaga firmie spełnić wymagania norm i polityki bezpieczeństwa dotyczące przechowywania informacji o zdarzeniach. Wyprodukowany przez HP system Compliance Log Warehouse umożliwia dostęp do wszelkich składowanych danych, generowanie raportów i przeprowadzanie dochodzenia z wykorzystaniem wszystkich zebranych logów. – W ramach wielowęzłowych instalacji CLW dane przechowywane są w taki sposób, że awaria jednego urządzenia nie wpływa na działanie całego systemu – mówi Błażej Wincenciak.

WCALE NIEWIRTUALNA OCHRONA

Mateusz Sell, prezes zarządu MKS-u, obserwuje, że coraz większym zainteresowaniem cieszą się rozwiązania zabezpieczające wirtualne infrastruktury. – Systemy te powinny się szybko rozwinąć już w najbliższym czasie – przewiduje. Podobnego zdania jest Rik Ferguson, który dodaje, że firmy chętnie decydują się na wdrażanie takich produktów, bo pozwalają one efektywnie zarządzać infrastrukturą. – Rozwiązania wirtualne dają ogromne korzyści biznesowe, ale stwarzają zagrożenia atakami z zewnątrz i włamaniami do systemów przedsiębiorstwa – twierdzi. – Dlatego producenci systemów do ochrony środowisk wirtualnych nie ograniczają się do wytwarzania rozwiązań zabezpieczających infrastrukturę od zewnątrz, ale zajmują się też projektowaniem produktów chroniących ruch wewnątrz maszyn wirtualnych. Paweł Jurek, kierownik działu marketingu i rozwoju w Dagmie, uważa, że jeśli administrator chce w pełni zwirtualizować swoją serwerownię, może też zwirtualizować jej ochronę. – Producenci mają już w ofercie wirtualne wersje swoich rozwiązań – zapewnia. – Mam na myśli tak zwane Virtual Appliance, czyli w pełni skonfigurowane, gotowe do działania maszyny wirtualne. Trzeba jednak podkreślić, że klienci, którzy decydują się na wirtualizację zabezpieczeń, nadal stanowią mniejszość.

NOWY ATAK, NOWY SYSTEM

O tym, że sieci firmowe będą musiały w kolejnych latach stawiać czoła nowym zagrożeniom, nie trzeba nikogo przekonywać. Producenci ciągle wprowadzają nowe rozwiązania, jednak trudno jednoznacznie stwierdzić, które systemy zabezpieczania sieci zyskają wkrótce dużą popularność, gdyż nie wiadomo, w jakim kierunku podążą sprawcy włamań, którzy ciągle wymyślają coś nowego. Pocieszające jest to, że i pomysłów na zabezpieczenie infrastruktury informatycznej przedsiębiorstw nie brakuje. Michał Jarski z Check Pointa do ważnych zmian systemów zabezpieczeń zalicza wprowadzenie platform wielo-rdzeniowych, które służą do przetwarzania równoległego, pojawienie się rozwiązań do ochrony środowisk wirtualnych, a także zapór ogniowych wyposażonych w systemy DLP. – Wkrótce na rynek trafią jeszcze bardziej zaawansowane produkty – przekonuje. – Na przykład narzędzia umożliwiające tworzenie polityki bezpieczeństwa w przedsiębiorstwie dla poszczególnych użytkowników. W systemach będzie też możliwa kontrola bezpieczeństwa aplikacji zgodnych z protokołem Web 2.0. Yuval Ben-Itzhak uważa natomiast, że wraz ze wzrostem liczby osób, które korzystają z urządzeń przenośnych, a także przenoszą cenne cyfrowe dane (np. różnego rodzaju dokumenty) ze swoich komputerów osobistych do tak zwanych chmur obliczeniowych, rośnie liczba zagrożeń występujących poza siecią lokalną. – W przyszłości możemy się spodziewać powstania zabezpieczeń, które nie tylko chronią komputer osobisty, ale będą także monitorowały i zabezpieczały dane przechowywane w chmurze – podsumowuje.

MATEUSZ SELL

prezes zarządu MKS-u

Darmowe systemy bezpieczeństwa pomagają chronić użytkowników, jednak bardzo często nie stanowią wystarczającej przeszkody dla bardziej zdeterminowanych hakerów. Mimo to, każdy darmowy program pomaga powstrzymać przynajmniej część infekcji. Warto jednak podkreślić, że ci, którzy wymagają od swojego oprogramowania antywirusowego skuteczności, korzystają głównie z komercyjnych rozwiązań. W przypadku utraty lub kradzieży ważnych danych straty firm są ogromne, dlatego przedsiębiorstwa wolą się zabezpieczyć, kupując oprogramowaniem wysokiej klasy, które ciągle jest przez twórców ulepszane.

DOMINIK SUMOWSKI

Channel Account Manager, McAfee

Proces ciągłego doskonalenia zabezpieczeń dotyczy zarówno techniki, jak i sposobów reakcji na nowo powstające zagrożenia. Od lat wiadomo, że dobry system bezpieczeństwa to rozwiązanie kompleksowe i wielowarstwowe, a przy tym konsekwencje jego braku mogą być bardzo przykre. Obecnie mamy do czynienia z sytuacją, w której motorem postępu w zakresie technik bezpieczeństwa jest kilka czynników. Po pierwsze coraz większą popularnością cieszą się łącza szerokopasmowe, głównie bezprzewodowe. Po drugie niemal powszechnie wykorzystuje się lekkie komputery przenośne, np. PDA czy smartphony, jako urządzenia zapewniające dostęp do Internetu czy poczty e-mailowej. Dzięki nim można też przeglądać i przechowywać firmowe dokumenty i rozmaite bazy danych. Za ich pośrednictwem wielu internautów korzysta z portali społecznościowych i serwisów WEB 2.0. Także popularyzacja tak zwanego przetwarzania w chmurze i wirtualizacji stawia specyficzne wymagania systemom bezpieczeństwa. Na przykład związane z możliwością „zamrożenia” stanu maszyny wirtualnej i wznowienia jej funkcjonowania po upływie jakiegoś czasu.

YUVAL BEN-ITZHAK

starszy wiceprezes ds. inżynierii w AVG Technologies

Nowoczesne rozwiązania, obok warstw zabezpieczeń wykorzystujących statyczne bazy sygnatur, zawierają także dynamiczne formy wykrywania złośliwego kodu i zaawansowane mechanizmy analizy behawioralnej, które umożliwiają ochronę w czasie rzeczywistym. Wprowadzone ostatnio rozwiązania z narzędziami do weryfikacji reputacji danych pilków do wykorzystania w chmurze. Systemy te oceniają potencjalne zagrożenie, które mogą stanowić nowe i nieznane pliki. Udoskonalenia te umożliwiły skrócenie czasu podatności użytkownika na ataki.

Podobne artykuły

McAfee: zintegrowana ochrona punktów końcowych

Coraz większe nasilenie cyberataków wymaga zastosowania nowej generacji produktów bezpieczeństwa, składających się z wielu komponentów. Architektura McAfee stwarza szerokie możliwości w zakresie wdrażania tego typu rozwiązań.

Pokonać malware: nowe fronty walki

Laboratoria producentów oprogramowania zabezpieczającego zwykle potrafią dotrzymać tempa cyberprzestępcom. Budżety IT w firmach niestety nie są aż tak elastyczne.

McAfee: samodzielnie, nie znaczy w pojedynkę

Z działającym obecnie niezależnie od Intela vendorem systemów bezpieczeństwa, partnerzy mogą się rozwijać obsługując wymagających klientów. Ci ostatni pochodzą w dużej mierze z sektora przemysłowego. McAfee robi wiele, aby za pośrednictwem kanału dostarczyć im niezbędne produkty.