Check Point pomaga walce z nowym rodzajem zagrożeń

Ochronę przed nieznanymi zagrożeniami zapewnia wielowarstwowe, zintegrowane rozwiązanie Threat Emulation firmy Check Point Software Technologies – znacznie skuteczniejsze niż tradycyjne zabezpieczenia oparte na sygnaturach.

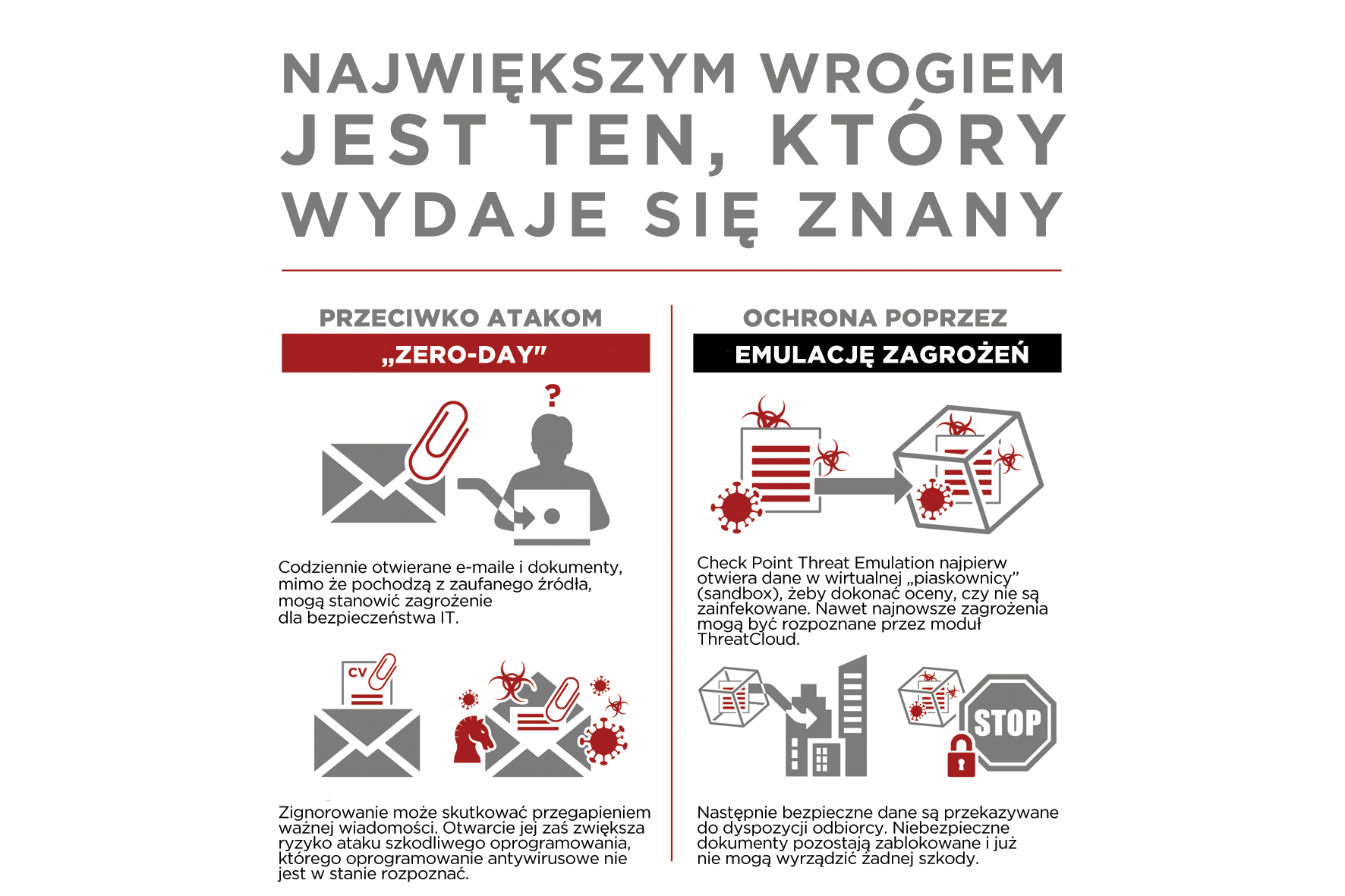

Cyberataki stają się coraz bardziej wyrafinowane. Wiele z nich – nakierowanych na konkretne cele – rozpoczyna się od wykorzystania programowych luk w pobranych przez Internet plikach lub załącznikach do wiadomości e-mail. Tego typu zagrożenia inicjowane są przez wykonanie na komputerze ofiary niezidentyfikowanego jeszcze, złośliwego kodu albo zupełnie nowych, zmodyfikowanych wersji znanego wcześniej malware. Ponieważ nie napisano jeszcze identyfikujących je sygnatur, walka z nimi za pomocą tradycyjnych rozwiązań ochronnych jest nieskuteczna.

Gdy punkty końcowe zaatakowanej sieci zostaną zainfekowane, niewykrywalny złośliwy kod umożliwi napastnikowi zdalne przejęcie kontroli nad kolejnymi firmowymi komputerami. Atakujący może wykradać dane, użyć przejęte komputery do rozpowszechniania spamu, dystrybucji malware, przeprowadzania ataków typu DDoS (Distributed Denial of Service) itp. A wszystko robi oczywiście bez wiedzy użytkowników komputerów. Tworzone w ten sposób botnety odgrywają kluczową rolę w ukierunkowanych, zaawansowanych atakach, określanych jako APT (Advanced Persistent Threats).

Malware w piaskownicy

Threat Emulation firmy Check Point chroni przed zagrożeniami związanymi z niezidentyfikowanym jeszcze złośliwym kodem, atakami ukierunkowanymi i typu zero-day. To innowacyjne rozwiązanie szybko otwiera pliki w odseparowanym wirtualnym środowisku testowym (sandbox) i – analizując ich zachowanie – gwarantuje stwierdzenie, czy są niebezpieczne, czy też nie. W ten sposób malware zostaje zidentyfikowany zanim przedostanie się do sieci. To lepiej niż w tradycyjnych zabezpieczeniach, skupiających się na wykrywaniu niebezpieczeństwa na podstawie listy sygnatur, które powiadamiają o zagrożeniu, gdy już rozprzestrzeni się w sieci. Threat Emulation blokuje działanie nieznanego wcześniej złośliwego kodu, dzięki czemu nie dochodzi do infekcji. Zatem zarówno czas, jak i koszty związane z odwracaniem skutków działania złośliwego oprogramowanie są zredukowane do zera.

Rozwiązanie Threat Emulation zapobiega zagrożeniom dzięki dogłębnej analizie pobranych plików i załączników w wiadomościach e-mail, takich jak pliki wykonywalne, dokumenty PDF lub z pakietu Microsoft Office. Potencjalnie niebezpieczne pliki są otwierane wewnątrz wirtualnego środowiska testowego i na bieżąco monitorowane pod kątem nietypowych aktywności w systemie, m.in. sprawdzane są zmiany dokonywane w rejestrze, nawiązywanie połączeń sieciowych, uruchamianie procesów systemowych. Informacje te wyświetlane są w czasie rzeczywistym.

Jeżeli plik zostanie zakwalifikowany jako złośliwe oprogramowanie, jest natychmiast blokowany. Sygnatura wykrytego malware jest od razu rejestrowana w działającej w chmurze usłudze ThreatCloud (największej dostępnej w tym modelu bazie informacji o zagrożeniach), a potem rozpowszechniana do wszystkich podłączonych bram w celu automatycznej ochrony przed nowym zagrożeniem. W ten sposób w mgnieniu oka chronieni są wszyscy klienci firmy Check Point.

Trzy pytania do…

Filipa Demianiuka, Channel Managera Check Point Software Technologies

CRN Dlaczego uważacie, że reseller powinien postawić na rozwiązania Check Point?

Filip Demianiuk Jednym z kluczowych czynników decydujących o rynkowym powodzeniu rozwiązań zabezpieczających jest zaufanie. Partnerzy są tutaj w komfortowej sytuacji, ponieważ tworzone przez Check Point technologie cieszą się zaufaniem zarówno ogromnej liczby klientów, jak i analityków. Nasi resellerzy zyskują też opinię lojalnego partnera w biznesie, co gwarantuje im osiągnięcie większych i bardziej stabilnych zysków.

CRN W takim razie, czym rozwiązania Check Point wyróżniają się na tle innych produktów do ochrony sieci?

Filip Demianiuk Od ponad 20 lat Check Point jest czołowym producentem na rynku systemów zabezpieczeń. O najwyższej jakości naszych produktów świadczą nie tylko liczne nagrody i wyróżnienia, ale również uznanie analityków, którzy nasze rozwiązania dla przedsiębiorstw lokują w tzw. kwadracie liderów nieprzerwanie od 1999 r. W dobitny sposób pokazuje to, że inwestycja w nasze rozwiązania znakomicie wytrzymuje próbę czasu. Zaufanie, jakim obdarzają nas klienci, przekłada się na długofalowe zwiększenie poziomu bezpieczeństwa w ich przedsiębiorstwach.

CRN Na czym polega architektura Software Blade?

Filip Demianiuk Software Blade jest logicznym, niezależnym, modułowym, centralnie zarządzanym systemem zabezpieczeń. Wykorzystując to rozwiązanie, nasi klienci mogą łatwo konfigurować system tak, aby pełnił funkcje, których w danym momencie potrzebują. Wraz ze zmianą potrzeb szybko można uruchomić dodatkowe moduły w celu zwiększenia bezpieczeństwa istniejącej infrastruktury, a wszystko to na tym samym urządzeniu bazowym. Podstawowe zalety Check Point Software Blade to elastyczność, łatwość obsługi, gwarantowana wydajność, niskie koszty eksploatacji oraz ochrona we wszystkich punktach i w każdej warstwie sieci..

Nowa warstwa ochrony

Aby skutecznie zwalczać nowe zagrożenia, warto zastosować dodatkową warstwę ochrony, która będzie wykrywać i eliminować zainfekowane punkty końcowe połączone z siecią.

W komputerach często rezyduje złośliwe oprogramowanie tworzące botnety, ponieważ tradycyjne systemy antywirusowe nie są w stanie go wykryć. Rozwiązanie Anti-Bot Software Blade firmy Check Point identyfikuje zainfekowane złośliwym kodem maszyny, używając do tego ThreatSpect – unikatowej wielowarstwowej techniki wykrywania zagrożeń i ochrony przed nimi. Dzięki dostarczanym w ramach usługi ThreatCloud aktualizacjom – określającym sposoby działania botnetów, wzorce komunikacji i zachowania zainfekowanych komputerów – rozwiązanie firmy Check Point zapewnia ochronę sieci komputerowych przed rozprzestrzenianiem się epidemii. Aby wykryć obecność botnetu, korelowane są informacje dotyczące adresów zdalnych operatorów botnetów (w tym IP, DNS i URL), unikatowych wzorców komunikacji botnetów oraz natury ataku polegającego np. na dystrybucji spamu lub użyciu mechanizmu clickfraud.

Rozwiązanie Anti-Bot Software Blade wykrywa zainfekowane botami komputery i zapobiega szkodliwym działaniom przez blokowanie komunikacji z serwerami C&C (Command and Control) używanymi przez cyberprzestępców do zarządzania botnetami. Ma ono dostęp do listy adresów C&C, aktualizowanej na bieżąco przez usługę ThreatCloud. Dzięki temu wykrywa pozostające w ukryciu boty, zanim ich działanie spowoduje jakieś szkody.

Zarówno Threat Emulation, jak i Anti-Bot Software Blade, to rozwiązania zintegrowane w ramach architektury Software Blade. W efekcie tej integracji klienci mogą szybko rozszerzać zakres ochrony, by spełniała ich bieżące potrzeby, tym samym oszczędzając czas i pieniądze. Aktywacja oprogramowania w ramach wykorzystywanych już przez firmę rozwiązań Check Point Security Gateway nie powoduje konieczności wymiany sprzętu i umożliwia centralne zarządzanie regułami polityki bezpieczeństwa za pomocą jednej, intuicyjnej konsoli.

Artykuł powstał we współpracy z firmami Check Point Software Technologies i RRC Poland

Podobne artykuły

Fortinet: zautomatyzowana ochrona przed zaawansowanymi zagrożeniami

W czasach, gdy cyberataki stają się coraz bardziej zaawansowane i nieprzewidywalne, konieczne jest stosowanie najnowocześniejszych rozwiązań ochronnych – nie tylko dla sieci, ale także dla urządzeń końcowych.

Bezpieczeństwo infrastruktury krytycznej

Ochrona infrastruktury krytycznej zależy nie tylko od oceny ryzyka cyberzagrożeń dla jej integralności, znajomości wektorów ataku i zapewnienia bezpieczeństwa sieci informatycznej. Trzeba brać pod uwagę także awarie sprzętu, ryzyko błędu ludzkiego, klęski żywiołowe oraz przerwy w dostawie prądu.

Bezpieczeństwo infrastruktury krytycznej

Infrastruktura krytyczna narażona jest nie tylko na awarie i działanie warunków atmosferycznych, ale również na ataki cyfrowe.