Coraz większe wyzwanie

Wielu przedsiębiorców do ochrony swoich sieci wykorzystuje rozwiązania starszego typu. Tymczasem tradycyjne firewalle i hasła przestały odpowiadać naturze dzisiejszych ataków i nie stanowią już skutecznych „zasieków” na informatycznej granicy firmy.

Ukierunkowane ataki APT, DDoS złośliwe oprogramowanie ransomware (używane do wymuszania okupu), coraz bardziej wymyślne formy w komunikacji botnetów… Wszystko to wymaga nowego spojrzenia na dotychczasowe metody zabezpieczenia systemów informatycznych. Dodatkowo producenci rozwiązań zabezpieczających muszą podążać za takimi trendami rynkowymi, jak: konsumeryzacja IT, praca ma odległość, powszechna wirtualizacja systemów oraz przetwarzanie danych w chmurze. Nic dziwnego, że od kilku lat zarówno dostawcy rozwiązań, jak i konsultanci do spraw bezpieczeństwa promują trend „next generation security”.

W przypadku firewalli w urządzeniach nowej generacji filtrowanie w warstwie sieciowej zamieniono na filtrowanie na poziomie aplikacji. Oprócz tego nowe systemy przeprowadzają dogłębną kontrolę pakietów i inspekcję szyfrowanych sesji SSL, dając w miarę pełny wgląd w ruch sieciowy. Aby zwiększyć skuteczność detekcji zagrożeń, dostawcy w ostatnich latach dodawali do swych rozwiązań kolejne funkcje, m.in. zaprzęgając do zadań analitycznych moc obliczeniową chmury. W przypadku ochrony przed włamaniami do sieci typu IPS (Intrusion Prevention System) „next generation security” wiąże się z uwzględnieniem kontekstu ciągłych zmian w sieci i dostosowywaniem się do nich. Z kolei nowe antywirusy muszą odpowiadać na zupełnie nowy sposób tworzenia złośliwego oprogramowania. Staje się ono coraz bardziej specjalizowane i polimorficzne, a więc niewykrywane przez rozwiązania bazujące wyłącznie na sygnaturach.

– Ewolucja zagrożeń sprawiła, że aby zminimalizować ryzyko ataku, należy zbudować jak najbardziej kompletny ekosystem ochrony. Sam antywirus czy zwykły firewall już nie wystarczają. Muszą być wzmocnione przez dodatkowe, wyspecjalizowane rozwiązania do ochrony przed konkretnymi zagrożeniami – twierdzi Mariusz Rzepka, dyrektor regionalny Fortinet na Polskę, Białoruś i Ukrainę.

W takim ekosystemie ochrony współczesnej sieci firmowej podstawą powinien być wydajny firewall nowej generacji albo – w przypadku mniejszych firm – rozwiązanie zintegrowane, czyli UTM (Unified Threat Management). Łączy on w sobie szereg funkcji: oprócz firewalla i antywirusa ma wbudowany system zapobiegający włamaniom IPS, mechanizm filtrowania stron WWW i wiele innych. Ze względu na swoją uniwersalność UTM-y są popularne wśród firm z sektora MSP. W większych sieciach ochrona przez firewall nowej generacji może być wzmocniona przez zastosowanie dedykowanych rozwiązań do zabezpieczania poczty elektronicznej, aplikacji webowych oraz do obrony przed specjalizowanymi atakami APT (użycie techniki sandboxingu) czy DDoS.

– Ważne jest, aby rozwiązanie chroniące przed różnymi formami zagrożeń mogło być rozbudowywane o kolejne, bardziej zaawansowane elementy zabezpieczeń – podkreśla Mariusz Kochański, dyrektor działu sieciowego w Veracompie.

Treści pod kontrolą

Coraz większego znaczenia nabiera filtrowanie treści WWW w przedsiębiorstwach. Z jednej strony wymuszają to regulacje prawne, ponieważ pracodawca odpowiada za to, co jest pobierane z Internetu i przechowywane na służbowych komputerach (gdy pracownik pobrał treści niedozwolone, np. dziecięcą pornografię, to nie tylko on, ale i firma poniesie konsekwencje prawne).

Z drugiej strony bardzo istotna jest kwestia produktywności pracowników. Przy czym zupełne zablokowanie dostępu do określonych stron przekłada się na niezadowolenie prrsolenu firmy. Znacznie lepszy efekt daje świadomość pracowników, że monitorowane są czas i miejsca, jakie odwiedzają w Internecie. Dzięki temu raczej nie będą spędzać większości swojego czasu w biurze np. na rozwijaniu najrozmaitszych aktywności na portalach społecznościowych.

– Oprócz regulacji prawnych i kwestii produktywności pracowników trzeba wziąć pod uwagę przede wszystkim to, że Web jest najczęściej wykorzystywanym kanałem do rozsyłania złośliwego oprogramowania, wykorzystywanego następnie do ataków. Dlatego kontrola odwiedzanych stron internetowych i ich zawartości jest ważnym elementem systemu bezpieczeństwa w przedsiębiorstwach – uważa Michał Kraut, konsultant rozwiązań systemów bezpieczeństwa w Cisco Systems.

Niezmiernie ważne jest także zabezpieczenie przedsiębiorstwa przed utratą cennych informacji w wyniku niekontrolowanego przepływu danych. Do ich wycieku może dojść wcale nie z powodu celowego działania, ale zaniedbań ze strony pracowników upoważnionych do dysponowania wrażliwą informacją. Aby zapobiec takim sytuacjom, można zastosować rozwiązania DLP (Data Leak Prevention lub Data Loss Prevention). Monitorują one przesyłane i przechowywane dane, a po rozpoznaniu zdefiniowanych treści inicjują odpowiednie działania. Począwszy od prostego powiadomienia administratora do aktywnego zablokowania dostępu – zależnie od ustawień polityki bezpieczeństwa.

Zainteresowanie ochroną DLP rośnie głównie z powodu coraz większej świadomości konsekwencji, jakie może przynieść nieprzestrzeganie regulacji prawnych. Na te zabezpieczenia przed utratą danych składają się specjalistyczne techniki lub moduły zintegrowanych rozwiązań bezpieczeństwa. Jednak nie mniej ważne od ich wdrożenia jest w pełni świadome kształtowanie polityki bezpieczeństwa i jej egzekwowanie.

Michał Kraut

konsultant rozwiązań systemów bezpieczeństwa, Cisco Systems

Firewall nowej generacji nie załatwia wszystkiego. Ważne jest też dołożenie specjalistycznych systemów ochrony stron web oraz poczty – te kanały komunikacji zdecydowanie dominują dziś w firmach. Dlatego przedsiębiorstwa powinny opierać swoje zabezpieczenia sieci na odpowiedniej kombinacji tych trzech elementów. Dodatkowo ważne jest posiadanie takich narzędzi, jak IPS czy sieciowy antywirus, które podejmują działanie, gdy atak już przełamie zabezpieczenia.

Czynnik ludzki i nieznane zagrożenia

Z tegorocznych badań IDC na temat bezpieczeństwa IT w polskich firmach wynika, że największym zagrożeniem nie są wcale celowe działania z zewnątrz (ataki hakerów, infekcje malware) czy z wewnątrz firmy (np. kradzież informacji), ale awarie systemu i utrata danych spowodowane błędami pracowników. I nie jest to tegoroczna nowość, bo wyniki takich badań są od lat dość zgodne. Wynika to z faktu, że pracownicy masowo lekceważą sprawy bezpieczeństwa i w tym należy widzieć problem wewnętrznych zagrożeń w przedsiębiorstwach. Według IDC globalnie aż 52 proc. zatrudnionych osób nie przestrzega polityki bezpieczeństwa firm, w których pracują, uważając ją za nieważną.

Wobec faktu, że liczba i zakres zagrożeń rosną znacznie szybciej niż związana z nimi świadomość pracowników, konieczne są działania prewencyjne. Kluczowe dla przedsiębiorstw staje się stosowanie rozwiązań zapobiegających naruszeniom bezpieczeństwa, które automatycznie wymuszają właściwe zachowania personelu. Wśród takich rozwiązań ważne miejsce zajmują narzędzia typu PIM (Privileged Identity Management), które umożliwiają zarządzanie i kontrolę nad kontami uprzywilejowanymi (z prawami administratora) w firmie. Takie konta dają zwykle zbyt dużej grupie użytkowników zbyt duży dostęp do zasobów firmowych. Niezbędne jest też podnoszenie świadomości pracowników oraz ich systematyczne szkolenie z zakresu bezpieczeństwa IT.

Po raz pierwszy w bieżącym roku w badaniu polskich przedsiębiorstw respondenci IDC wskazywali na duże znaczenie zagrożeń, z którymi tradycyjne systemy zabezpieczeń sobie nie radzą. Z atakami typu zero-day i nieznanymi atakami wykorzystującymi rozmaite nowe formy działań coraz częściej mają do czynienia także firmy w naszym kraju. Niestety, zaczyna to mieć coraz większy wpływ na ich biznes. W związku z tym IDC zauważa znaczący rozwój rynku analizy i ochrony przed zaawansowanymi zagrożeniami, który określa jako Specialized Threat Analysis and Protection (STAP). Obejmuje on narzędzia do ochrony przed wyspecjalizowanymi atakami, które nie mają jeszcze swoich sygnatur. Coraz częściej stosuje się także zaawansowaną analitykę w celu uzyskania lepszego wglądu w środowisko informatyczne przedsiębiorstwa (rozwiązania typu SIEM – Security Information and Event Management) oraz wykrywania potencjalnych luk w systemie zabezpieczeń i ataków.

Jak obliczyć ROSI?

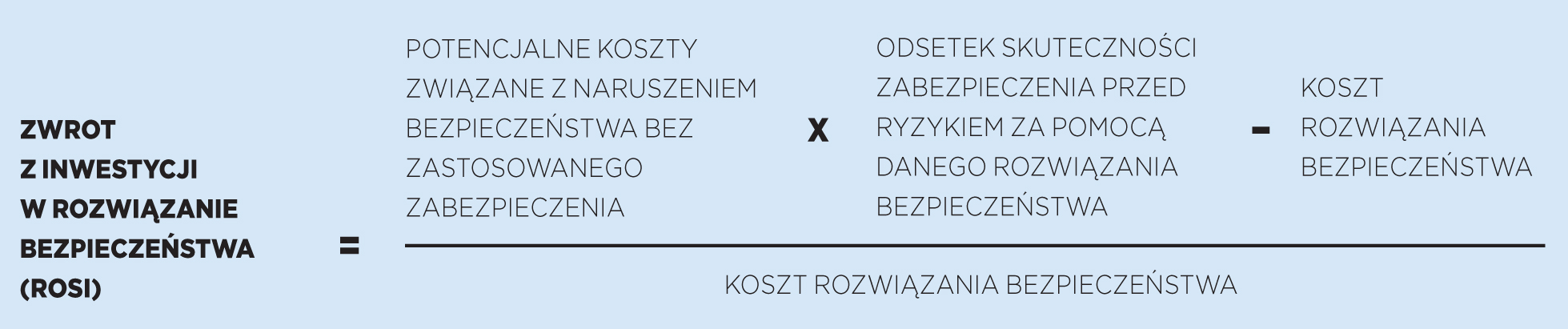

Nie ma chyba klienta, który nie udowadniałby sprzedawcy, że oferowany mu produkt jest za drogi. Z pomocą integratorowi może przyjść wyliczenie zwrotu inwestycji w rozwiązanie bezpieczeństwa (ROSI – Return on Security Investment) i przekonanie klienta, że inwestycja w dane rozwiązanie się opłaci. A tak będzie, gdy – najogólniej mówiąc – koszt jego zakupu będzie niższy od wyrażonego finansowo zmniejszenia ryzyka dzięki jego wdrożeniu.

Wzór na wyliczenie ROSI może wyglądać tak:

Metodologia wyliczenia ROSI może być bardziej złożona i uwzględniać dodatkowe czynniki, czyli zmniejszenie kosztów operacyjnych, związanych z usprawnieniem zarządzania, automatyzacją procesów, integracją dotąd oddzielnych rozwiązań itp.

Jak sprzedać, gdy nie bardzo chcą kupić?

Łatwo się sprzedaje rozwiązania bezpieczeństwa klientom, którzy doświadczyli wymiernych szkód z powodu braku zabezpieczeń lub posiadania niewłaściwych. Nie powinno być trudne sprzedawanie też takim, którzy są zmuszeni do tego, by odpowiednio zabezpieczyć się z powodu regulacji prawnych. Co do wszystkich pozostałych, sprawa nie jest już taka prosta. Wobec powszechnych nacisków na redukowanie kosztów w firmach wdrażanie nowych rozwiązań bezpieczeństwa bardzo często nie jest postrzegane jako priorytet. Nie jest rzadkością, że zarząd firmy, przekonany o tym, że sieć jest doskonale zabezpieczona, nie chce słyszeć o wydatkach związanych z – jego zdaniem – tylko hipotetycznymi zagrożeniami.

Takie nastawienie skutkuje tym, że budżety na bezpieczeństwo stają się bardzo ograniczone. Ze wspomnianego tegorocznego badania IDC wynika, że zaledwie 11 proc. respondentów z polskich firm wydaje ponad 10 proc. budżetu IT na bezpieczeństwo. W dodatku szanse na zwiększenie wydatków są raczej niewielkie, bowiem ponad jedna trzecia ankietowanych zadeklarowała, że w 2014 r. budżety pozostaną na tym samym poziomie, co rok wcześniej. Aż połowa pytanych nie potrafiła określić, ile środków przeznaczy na ten cel.

IDC sugeruje, że dobrym sposobem na skuteczne rozmowy z zarządem firm i wywołanie jego zainteresowania jest zrozumiałe przedstawienie zagrożeń, czyli takie, w którym żargon techniczny zostanie zastąpiony językiem biznesowym. Należy przekonywać, że zapewnienie bezpieczeństwa nie jest przeszkodą dla innowacyjności. Pokazać, że systemy ochronne związane z wprowadzeniem nowych technik sprzedaży, obsługi firmy itp. powinny być raczej postrzegane jako czynnik decydujący o konkurencyjności przedsiębiorstwa na rynku. Straszenie zagrożeniami jest mało skuteczne, bo firmy mają przeświadczenie, że ich to nie dotyczy. Lepszym sposobem przekonania klientów o konieczności zakupu są racjonalne kalkulacje.

Jeśli chodzi o kalkulacje, to dość trudną, ale zdecydowanie wartą przeprowadzenia jest analiza zwrotu z inwestycji – ROI (Return on Investment), który w przypadku bezpieczeństwa bywa określany jako ROSI (Return on Security Investment) – patrz ramka „Jak obliczyć ROSI?” na str. 15.

Co ma być chronione i w jaki sposób

Wobec ograniczonych środków przeznaczanych na bezpieczeństwo integrator musi pomóc klientowi, by ten, w sposób jak najbardziej odpowiadający jego potrzebom, alokował budżet na ochronę danych i zapewnienie ciągłości biznesowej. Klient musi wiedzieć, jakie są jego najbardziej krytyczne zasoby, gdzie się znajdują i na jakie zagrożenia są narażone (bardzo często nie jest tego w pełni świadomy). Analiza taka powinna dotyczyć wrażliwych danych osobowych, własności intelektualnej, infrastruktury sieciowej, ciągłości produkcji itp. Straty dotyczące poufności, integralności i dostępności przetwarzanych informacji mogą mieć ściśle określoną wartość finansową bądź bardziej niewymierną naturę, gdy dotyczą utraty reputacji.

Mariusz Rzepka

dyrektor regionalny Fortinet na Polskę, Białoruś i Ukrainę

Skuteczność rozwiązań bezpieczeństwa zależy od indywidualnych cech firmy, skali jej działania, poziomu skomplikowania architektury informatycznej czy wielkości sieci. Równie ważne jest ustalenie, czy firma ma zamiejscowe oddziały, czy korzysta z outsourcingu w postaci zewnętrznego centrum danych oraz czy przewiduje wykorzystywanie prywatnych urządzeń mobilnych do łączenia się z korporacyjną siecią. W małym przedsiębiorstwie, zatrudniającym do kilkunastu osób, w zupełności może wystarczyć rozwiązanie typu UTM. Ale gdy w grę wchodzą większe przedsiębiorstwa i bardziej cenne dane, nie możemy zagwarantować, że rozwiązanie typu all-in-one będzie w pełni skuteczne.

Klasyfikacja zasobów i zagrożeń jest jednym z kluczowych elementów budowania skutecznego systemu ochrony. Przy ograniczonym budżecie klient może założyć, że utrata pewnych danych nie będzie krytyczna dla jego biznesu, a lepiej zabezpieczyć inne zasoby i procesy.

Jakie jest ryzyko?

Aby przekonać klienta, reseller powinien go nakłonić, by skupił się na ocenie ryzyka. By wziął pod uwagę wszystkie jego aspekty (nie tylko utratę wrażliwych danych) i ocenił, jaki skutek dla jego biznesu będą miały zakłócenia czy przerwy w działalności, utrata reputacji, niezgodność z regulacjami prawnymi itp.

Ocenę ryzyka można też porównać do tworzenia polisy ubezpieczeniowej. Taka polisa powinna obejmować wszystkie zdarzenia mogące doprowadzić do wystąpienia szkody. Za ubezpieczenie od tych bardziej prawdopodobnych klient zapłaci więcej, za mniej prawdopodobne będzie skłonny zapłacić odpowiednio mniej lub wcale. Oczywiście ocena ryzyka i ochrona przed nim różnią się zależnie od rodzaju firmy i branży (patrz str. 102). Pewne zabezpieczenia wymagają użycia tych, a nie innych technologii, pewne modyfikacji procesów, a jeszcze inne – zmian w zachowaniach pracowników.

Pokazać, co w sieci piszczy

Skutecznym narzędziem sprzedażowym może okazać się wstępny audyt systemu informatycznego klienta. Może dotyczyć np. odwiedzanych przez pracowników miejsc w Internecie, dokonywanych na firmę ataków, obecności złośliwego kodu lub komputerów w firmie, które są częścią botnetów. Wynik takiej analizy, która najczęściej otwiera klientom oczy na nowe zagrożenia, może być przedstawiony w formie dokumentu graficznie prezentującego zebrane dane. Można również na życzenie klienta przygotować bardziej szczegółowy raport, który będzie dotyczył np. poszczególnych grup użytkowników lub segmentów firmowej sieci.

– Jedyną barierą w tym wypadku jest wiedza, którą reseller musi posiąść, aby sprawnie przeprowadzać takie audyty. Na szczęście producenci rozwiązań bezpieczeństwa oferują duży wybór szkoleń, podczas których można zdobyć odpowiednie uprawnienia – zachęca Mariusz Rzepka, dyrektor regionalny Fortinet na Polskę, Białoruś i Ukrainę.

Oprócz audytów weryfikujących integralność ochrony dużego znaczenia nabiera częste dostosowywanie polityki bezpieczeństwa w firmie do zmieniających się warunków. Ochrona systemów IT w przedsiębiorstwie przestaje być ograniczona do zakupu rozwiązań zabezpieczających brzeg sieci. Coraz częściej polega na kompleksowej ochronie wszystkich urządzeń końcowych, w tym mobilnych, łączących się z zasobami w chmurze. Resellerzy i integratorzy powinni mieć świadomość tego trendu i zrobić wszystko, aby na tym skorzystać.

Mariusz Kochański

dyrektor działu sieciowego, Veracomp

Firmy borykają się z problemem braku wykwalifikowanej kadry administratorów, która byłaby w stanie na bieżąco identyfikować nowe kategorie zagrożeń oraz zapobiegać im przez zmiany w polityce bezpieczeństwa i konfiguracji poszczególnych zabezpieczeń. Koszty konfiguracji, administracji i aktualizacji systemów ochronnych są już obecnie porównywalne z kosztami początkowej inwestycji w nie, ponieważ wykwalifikowana kadra jest droga i trudno dostępna. Możliwość sprzedaży przez integratora zabezpieczenia jako usługi własnej w modelu Managed Security Service Provider (MSSP), w której sprzęt i oprogramowanie są tylko elementami, mogą być oczekiwanym rozwiązaniem problemu klienta i sposobem na biznes.

Podobne artykuły

Sieci na nowy rok

W artykule podjęliśmy próbę odpowiedzi na pytanie o możliwości, funkcje czy udogodnienia, na jakie użytkownicy urządzeń sieciowych powinni zwrócić szczególną uwagę w 2024 r.

Nowe architektury, więcej narzędzi

W obszarze bezpieczeństwa sieciowego „gorące tematy” to SASE i NDR/XDR. Nie oznacza to jednak, że na znaczeniu tracą firewalle – przeciwnie, są stale rozwijane, zwłaszcza w wersji chmurowej, i wciąż chętnie kupowane.

QNAP: firewall to nie wszystko!

W ofercie QNAP znajduje się oprogramowanie, które przekształca przełączniki z rodziny QGD w pełnoprawne urządzenie klasy Network Detection and Response (NDR) do zabezpieczania infrastruktury sieciowej.