Cyberoam chroni sieci przed zagrożeniami

Wielu przedsiębiorców pyta, w jaki sposób zapewnić kompleksową, skuteczną ochronę przed zaawansowanymi zagrożeniami swoim sieciom i zasobom, nie wykorzystując na ten cel większości budżetu przeznaczonego na IT? Odpowiedzią może być zastosowanie urządzeń UTM firmy Cyberoam.

Żyjemy w świecie informacji, w którym łączność z Internetem jest jedną z podstawowych potrzeb biznesowych. Nieustanny rozwój aplikacji sieciowych, pojawienie się mediów społecznościowych i olbrzymia popularyzacja urządzeń mobilnych sprawiają, że zapewnienie firmowym sieciom odpowiedniego bezpieczeństwa staje się coraz bardziej złożone i zaawansowane. Do zagrożeń zewnętrznych, takich jak wirusy, konie trojańskie, spam czy ataki cyberprzestępców, coraz częściej dołączają zagrożenia ze strony pracowników firmy: pobieranie nielegalnych treści i obciążanie łączy internetowych przez aplikacje P2P, odwiedzanie niedozwolonych stron internetowych czy kradzieże danych.

Bezpieczeństwo, wydajność i mobilność w firmowej sieci

Trzon oferty Cyberoam stanowią rozwiązania klasy UTM do zintegrowanej ochrony sieci przed współczesnymi zagrożeniami: istniejącymi i nowo powstającymi, w tym złośliwym oprogramowaniem, spamem, phishingiem i atakami cyberprzestępców. Cyberoam UTM w ramach jednej platformy sprzętowej dostarcza szereg funkcji ochronnych, takich jak firewall z inspekcją stanów, VPN, antywirus, antyspam, IPS, filtrowanie stron WWW i aplikacji sieciowych, Web Application Firewall (WAF), a także zarządzanie pasmem i wieloma łączami internetowymi oraz moduł raportujący.

Urządzenia Cyberoam UTM zapewniają małym i średnim firmom pełne wykorzystanie ich infrastruktury sieciowej o gigabitowej przepustowości oraz bardzo szybkich łączy internetowych, eliminując problem wąskich gardeł w sieci.

Jak zarobić na rozwiązywaniu problemów klientów?

Konsolidacja wielu funkcji ochronnych w ramach jednej platformy sprzętowej Cyberoam UTM niesie ze sobą istotne korzyści finansowe dla firmy w postaci obniżenia nakładów na kupno rozwiązań do zabezpieczania sieci, a następnie kosztów ich utrzymania (mniejsza liczba subskrypcji na licencje ochronne) i umów serwisowych.

Jedną z korzyści z wdrożenia urządzenia Cyberoam UTM w przedsiębiorstwie jest znaczne ułatwienie pracy administratorów sieci, którzy zyskują do dyspozycji jedną konsolę zarządzającą i mogą szybko ustawić parametry wszystkich niezbędnych reguł bezpieczeństwa. Rozwiązania pomagają dostosować politykę bezpieczeństwa do aktualnego środowiska pracy, w którym wykorzystywane są m.in. Facebook, Twitter, Gadu-Gadu, YouTube. Przykładowo, pracownikom działu marketingu możemy dać prawo dodawania wpisów na Facebooku, ale blokujemy uruchamianie aplikacji i gier. Natomiast pozostali pracownicy mogą przeglądać swoje profile, ale tylko przez 30 minut dziennie.

Cyberoam UTM zapewnia nie tylko funkcje ściśle związane z ochroną sieci. Umożliwia też zwiększenie wydajności sieci i pracowników dzięki szczegółowej kontroli pasma wykorzystywanego przez użytkowników i aplikacje sieciowe oraz możliwości nadania wyższych priorytetów najważniejszym aplikacjom biznesowym i wybranym pracownikom.

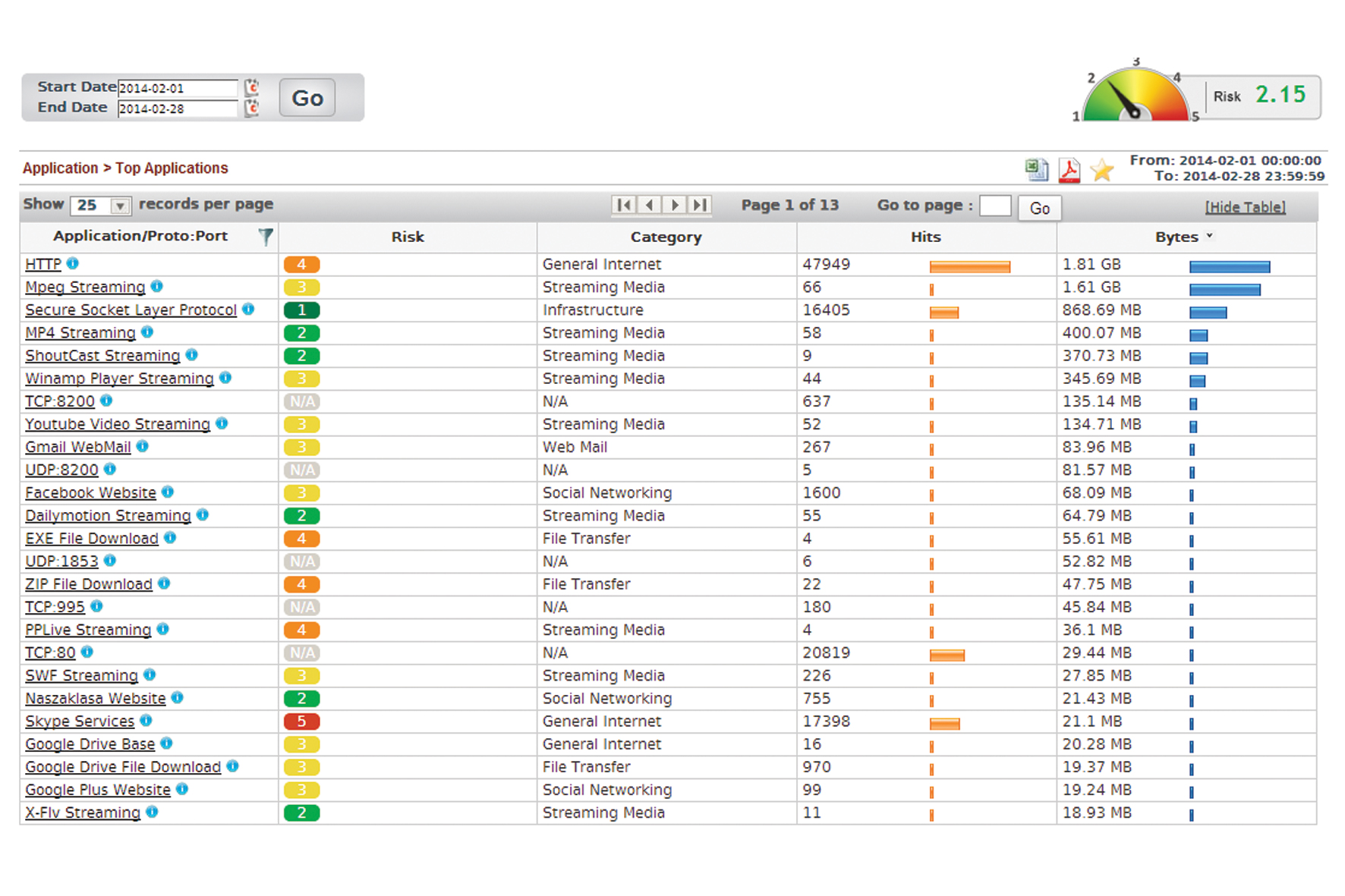

Administratorzy mają także dostęp do rozbudowanego modułu raportującego, który zapewnia szybkie wyświetlanie informacji o najczęściej odwiedzanych stronach internetowych i ilości pobranych danych przez poszczególnych użytkowników, liczbie wiadomości spamowych, próbach ataków sieciowych, wykrytych wirusach itp.

Trzy pytania do…

Pawła Śmigielskiego, Country Channel Managera w Cyberoam

CRN Jak można określić poziom zabezpieczeń sieci w polskich firmach?

Paweł Śmigielski Dzisiaj małe i średnie przedsiębiorstwa nie są w stanie w pełni wykorzystać posiadanej gigabitowej infrastruktury sieciowej, ponieważ brak rozwiązań do ochrony sieci, które oferowałyby firewalle o tak wysokiej przepustowości dla tego segmentu klientów. Dlatego firmy często muszą wybierać rozwiązania, które oferują mniejszy poziom bezpieczeństwa, lub zwiększać budżet, aby zakupić drogie rozwiązania klasy enterprise. My rozwiązaliśmy ten problem – nawet najmniejsze urządzenie z serii Cyberoam NG ma firewall o przepustowości jednego gigabita.

CRN Dlaczego Cyberoam zwraca uwagę na przepustowość, skoro do niedawna, aby dobrać odpowiednie urządzenie UTM do zabezpieczania sieci, kierowano się kryterium liczby pracowników i stanowisk komputerowych?

Paweł Śmigielski Dzieje się tak, ponieważ obecnie większość pracowników korzysta z kilku urządzeń sieciowych: komputera stacjonarnego, laptopa, smartfonu lub tableta, które są jednocześnie podłączone do sieci i powinny być objęte ochroną. Dzięki urządzeniu Cyberoam UTM administratorzy nie muszą obawiać się, że za rok lub dwa ich UTM nie będzie wystarczająco szybki do ochrony wszystkich urządzeń i zaistnieje konieczność poniesienia dodatkowych kosztów na kupno bardziej wydajnego rozwiązania.

CRN Czym wyróżnia się wasz program partnerski?

Paweł Śmigielski Marka Cyberoam jest wciąż stosunkowo młoda na polskim rynku, więc musimy konkurować z wieloma producentami i ich programami partnerskimi. Konstruując nasz program partnerski, staraliśmy się wyróżnić przez nienarzucanie minimalnej wartości sprzedaży w początkowej fazie współpracy, atrakcyjne dwucyfrowe marże, nawet dla nowych partnerów, oraz wsparcie finansowe organizacji imprez dla klientów związanych z marką Cyberoam. Jednym z dodatkowych „ubezpieczeń” dla partnera jest system rejestracji transakcji, dostępny dla każdego, nawet najmniejszego projektu.

Co się dzieje w firmowej sieci?

Monitoring i analiza logów dostarcza administratorom informacji o aktywności użytkowników, wykorzystywanych aplikacjach i protokołach sieciowych oraz, co jest bardzo istotne, pomaga w korelacji informacji zebranych z różnych źródeł. Przykładem mogą być systemy uwierzytelniania modułów antyspamowego i antywirusowego, zapewniające administratorowi otrzymywanie informacji, w skrzynce pocztowej którego użytkownika znalazły się wiadomości spamowe zawierające wirusy.

Analogicznie, analizując dane z modułu IPS i modułu filtrowania treści, możemy uzyskać informacje o próbach ataku, aplikacjach wykorzystywanych podczas ataków i podatnościach na nie tych aplikacji, które nie zostały jeszcze „załatane” przez producenta. Umożliwia to podejmowanie działań proaktywnych i bardziej precyzyjną konfigurację posiadanych systemów bezpieczeństwa.

Na podstawie informacji o aktualnym i wcześniejszym wykorzystaniu łącza internetowego i dostępności bramy sieciowej administrator może wnioskować o zakup szybszego łącza, uruchomienie łącza backupowego lub zablokowanie dostępu do wybranych aplikacji sieciowych, np. YouTube lub P2P, dla części użytkowników. Dzięki temu wzrasta wydajność sieci i zwiększa się jej dostępność dla pracowników.

Analizując rodzaje aplikacji uruchamianych przez użytkowników, przeglądane strony WWW oraz pliki wysyłane przez webmail, administrator może definiować i wymuszać przestrzeganie polityki bezpieczeństwa, które z jednej strony zwiększy wydajność pracowników, a z drugiej strony pozwoli na elastyczne korzystanie z Internetu, w zależności od roli, jaką użytkownik pełni w firmie.

Zbierane przez urządzenia logi zabezpieczające, które ukazują stan bezpieczeństwa sieci oraz aktywność użytkowników, mogą być wykorzystywane do tworzenia raportów dla administratora i kierownictwa.

Edukacja i motywacja

Całość sprzedaży rozwiązań Cyberoam odbywa się przez kanał partnerski, do którego należą resellerzy, integratorzy sieciowi i operatorzy telekomunikacyjni. Program partnerski producenta opiera się na prostych warunkach współpracy oraz edukacji i motywacji firm.

Cyberoam kładzie duży nacisk na edukację partnerów. W związku z tym stawia na dwie ścieżki szkoleniowe: sprzedażową i techniczną. Część sprzedażowa jest przeznaczona do budowania kompetencji przydatnych w rozpoznawaniu potrzeb klientów w zakresie bezpieczeństwa sieci i określania korzyści, jakie może przynieść wdrożenie odpowiedniego rozwiązania Cyberoam. Część techniczna to szkolenia certyfikacyjne w formie warsztatów prowadzonych w niewielkich grupach, podczas których każdy uczestnik ma dostęp do własnego urządzenia.

Dodatkowe informacje:

Paweł Śmigielski,

Country Channel Manager, Cyberoam,

pawel.smigielski@cyberoam.com lub cyberoam@fen.pl

Artykuł powstał we współpracy z firmami Cyberoam i Konsorcjum FEN.

Podobne artykuły

ESET: czas na Elite!

ESET PROTECT Elite to antidotum na cyberataki, zapewniające skuteczną, wielowarstwową ochronę infrastruktury średnich i dużych firm.

Cyberbezpieczeństwo sektorów o wysokim i krytycznym znaczeniu : jak przygotować się na dyrektywę NIS2?

Nowa dyrektywa stanowi wyzwanie technologiczne. Wymaga też określonych decyzji odnośnie do tzw. zasobów ludzkich.

Stormshield zabezpiecza małe i średnie przedsiębiorstwa

Kolejne raporty pokazują, że coraz więcej małych organizacji pada ofiarą cyberataków, których celem są krytyczne dla ich funkcjonowania dane. Niezmiennie skuteczną obroną przed zagrożeniami są wielofunkcyjne i wydajne rozwiązania UTM.