Inwestycja w EDR ma sens

W oprogramowaniu Intercept X Advanced with EDR Sophos zintegrował ochronę punktów końcowych ze stosowaną w specjalistycznych narzędziach funkcją Endpoint Detection and Response. Dzięki temu administratorom odpowiedzialnym za bezpieczeństwo IT w firmach jest łatwiej sprostać nawet najtrudniejszym wyzwaniom.

Narzędzia do wykrywania zagrożeń dotyczących urządzeń końcowych oraz reagowania na nie (Endpoint Detection and Response, EDR) pomagają uzupełnić luki w strategii ochronnej przedsiębiorstwa. Zasady ich działania wciąż jednak budzą wiele wątpliwości, brakuje wiedzy o tym, jak można je wykorzystać i dlaczego są potrzebne. Niestety, wiele tego typu rozwiązań jest trudnych w użyciu i ma ograniczoną funkcjonalność. Dlatego Sophos stworzył własne oprogramowanie, w którym EDR zintegrowano z klasycznymi mechanizmami zabezpieczającymi.

Znajomość poziomu ochrony w każdym momencie

W większości sieci występują martwe obszary, które utrudniają administratorom obserwację tego, co dzieje się w firmowym środowisku IT. Dlatego często po zneutralizowaniu wykrytego w urządzeniu w sieci cyberataku zakładają, że jest znów bezpieczna. Dzięki Intercept X Advanced with EDR zapewniającemu informacje o tym, czy atak objął też inne maszyny, mogą upewnić się, czy reakcja na atak była właściwa.

Dostępność szczegółowych raportów dotyczących aktualnego poziomu bezpieczeństwa w przedsiębiorstwie ułatwia zagwarantowanie zgodności z wewnętrznymi przepisami i z obowiązującym prawem. Informacje te pomagają również zidentyfikować obszary podatne na zagrożenia. Administratorzy mogą ustalić, czy atak objął repozytoria (aplikacje, zbiory danych medycznych lub osobowych), w których przechowywane są wrażliwe informacje.

Firmy mogą wykorzystać EDR do wykrywania ataków, szukając tzw. wskaźników naruszeń (Indicators of Compromise). To szybki i prosty sposób wykrywania działań cyberprzestępców, które bez tego narzędzia mogą pozostać niezauważone. Proces wyszukiwania często jest uruchamiany po otrzymaniu informacji o zagrożeniach, np. agencja rządowa (CERT) może ostrzec firmę o podejrzanej aktywności w jej sieci. Do zgłoszenia bywa dołączana lista IOC, którą warto wykorzystać jako punkt wyjścia do ustalenia, co się dzieje.

Szybka reakcja na pojawiające się problemy

Osoby odpowiedzialne za IT i cyberbezpieczeństwo po wykryciu incydentu zazwyczaj starają się unieszkodliwić zagrożenie jak najszybciej, aby zmniejszyć ryzyko rozprzestrzenienia się ataku i ograniczyć szkody. Średnio trwa to ponad trzy godziny. EDR może znacznie przyspieszyć ten proces.

Pierwszym krokiem, jaki powinien wykonać analityk w ramach reagowania na incydent, jest powstrzymanie rozprzestrzeniania się ataku. Intercept X Advanced with EDR skutecznie to ułatwia dzięki funkcji izolowania punktów końcowych od infrastruktury, co jest niezbędne, by osiągnąć sukces. Należy to zrobić przed rozpoczęciem śledztwa, bo w ten sposób zyskuje się czas na wybór najskuteczniejszego sposobu działania.

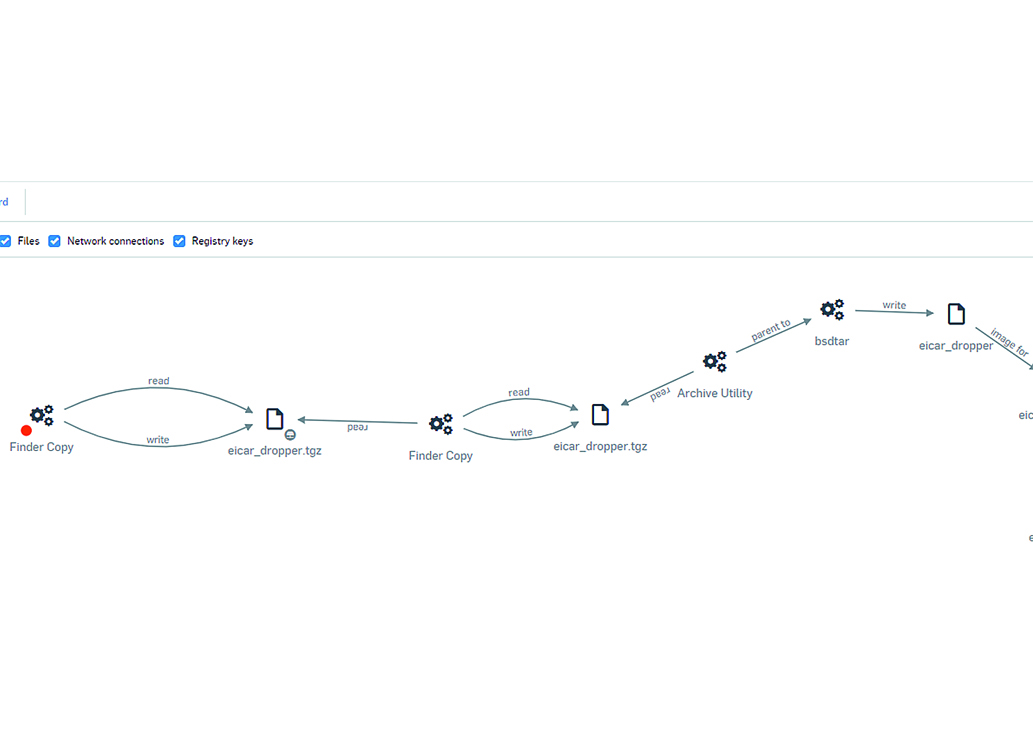

Reagowanie na incydenty tradycyjnie należy do obowiązków wykwalifikowanych analityków. Również funkcjonowanie większości narzędzi EDR musi być skorelowane z działaniem specjalistów, którzy wiedzą, jakie pytania zadawać i jak interpretować odpowiedzi. Jednak korzystanie z Intercept X Advanced with EDR sprawia, że eksperci ds. bezpieczeństwa mogą szybciej reagować na incydenty dzięki sugerowanym przez oprogramowanie kolejnym krokom, czytelnym wizualizacjom trwających ataków oraz olbrzymiej wbudowanej bazie wiedzy.

Po zakończeniu analizy incydentu odpowiednią akcję wybiera się jednym kliknięciem. Wśród opcji szybkiego reagowania znajdują się: izolowanie punktów końcowych, czyszczenie i blokowanie plików oraz tworzenie kopii migawkowych, które później mogą przydać się w śledztwie lub jako dowód w sądzie. A jeśli plik zostanie omyłkowo zablokowany, dostęp do niego można łatwo przywrócić.

Autoryzowanymi dystrybutorami rozwiązań Sophos w Polsce są firmy: AB, Konsorcjum FEN i S4E.

Dodatkowe informacje: Maciej Kotowicz, Channel Account Executive Poland, Sophos, maciej.kotowicz@sophos.com

Podobne artykuły

Fudo Security: VPN już nie wystarcza

W dobie bardzo rygorystycznych przepisów wymuszających ochronę danych wrażliwych konieczne staje się m.in. ścisłe zarządzanie dostępem do nich w odniesieniu do użytkowników, ale też do osób z wyższymi uprawnieniami, np. administratorów.

Gangi ransomware rozdają karty

Cyberprzestępcy przeszli do ofensywy, a nierzadko można odnieść wrażenie, że wykazują się większą kreatywnością i determinacją niż przedstawiciele „jasnej strony mocy”.

Sprzęt coraz bardziej inteligentny

Producenci sprzętu IT pokładają duże nadzieje w generatywnej sztucznej inteligencji. Bieżący rok przyniesie wstępną weryfikację ich oczekiwań.