Kontrola sieci na styku z internetem

Rozwiązania Allied Telesis do zaawansowanej kontroli danych przesyłanych w sieci ułatwiają zabezpieczenie jej przed atakami. Ma to szczególne znaczenie w przypadku przedsiębiorstw wielooddziałowych: sieci sklepów, restauracji, punktów obsługi itp.

Rosnące wykorzystanie urządzeń mobilnych do transmisji danych oraz eksploatacja rozwiązań Internetu rzeczy wpłynęły na zmianę modelu sieci w firmach. Jej brzeg przesunął się z infrastruktury przewodowej na bezprzewodową, a IoT spowodowało konieczność podłączenia do niej urządzeń różnych typów, w wyniku czego wykorzystywanych jest wiele protokołów, a dane są generowane w różnych formatach. Równocześnie ataki cyberprzestępców są coraz bardziej złożone. Mają tak wiele form, że utrzymanie bezpiecznej, ale pracującej efektywnie sieci stało się kosztownym zadaniem.

Każdy administrator przyzna, że najsłabsze ogniwo, niweczące starania o zapewnienie bezpieczeństwa sieci, to użytkownicy. Ich nieprzemyślane zachowanie jest stymulowane przez cyberprzestępców wykorzystujących techniki inżynierii społecznej, które sprawiają, że pracownicy firm ujawniają poufne informacje. Dlatego sieć musi być chroniona we wszystkich punktach przewodowej i bezprzewodowej infrastruktury, które mogą posłużyć do ataku.

Zabezpieczanie infrastruktury nie powinno jednak być skomplikowane. Tradycyjne metody ochrony brzegu bezprzewodowej sieci obejmują takie działania jak rejestrowanie adresu MAC urządzenia i kontrola dostępu do sieci (NAC). W obu przypadkach konieczne jest zainstalowanie w urządzeniu mobilnym agenta, który zbiera odpowiednie dane. Dodatkowe wyzwanie stanowi ochrona środowisk zawierających urządzenia IoT, które z reguły nie mają zaawansowanych mechanizmów ochronnych, zapewniających chociażby możliwość identyfikacji sprzętu i kontroli przesyłanych danych.

Tomasz Odzioba

Tomasz Odzioba

Country Manager Poland, Latvia, Lithuania & Ukraine, Allied Telesis

Tradycyjne modele ochrony koncentrują się na zabezpieczaniu przed przedostaniem się cyberprzestępców do sieci. Dlatego celem jest obrona brzegu infrastruktury sieciowej. Tam zazwyczaj znajdują się najsłabsze punkty. Dobrym przykładem są klasyczne firewalle – sprawdzają ruch przychodzący do sieci i wychodzący z niej oraz blokują wszelkie podejrzane działania. Jest to jednak ochrona porównywalna do sytuacji, w której wszyscy skupiają się na pilnowaniu głównych drzwi wejściowych, podczas gdy inne pozostają szeroko otwarte. Konieczne jest zatem zastosowanie znacznie bardziej zaawansowanych rozwiązań działających na styku z siecią publiczną i po stronie użytkowników wewnętrznych.

Ochrona pod każdym względem

Allied Telesis ma w ofercie szereg rozwiązań, które wykorzystują inteligentne mechanizmy zabezpieczające, ale nie utrudniają zarządzania siecią i nie generują dodatkowych kosztów.

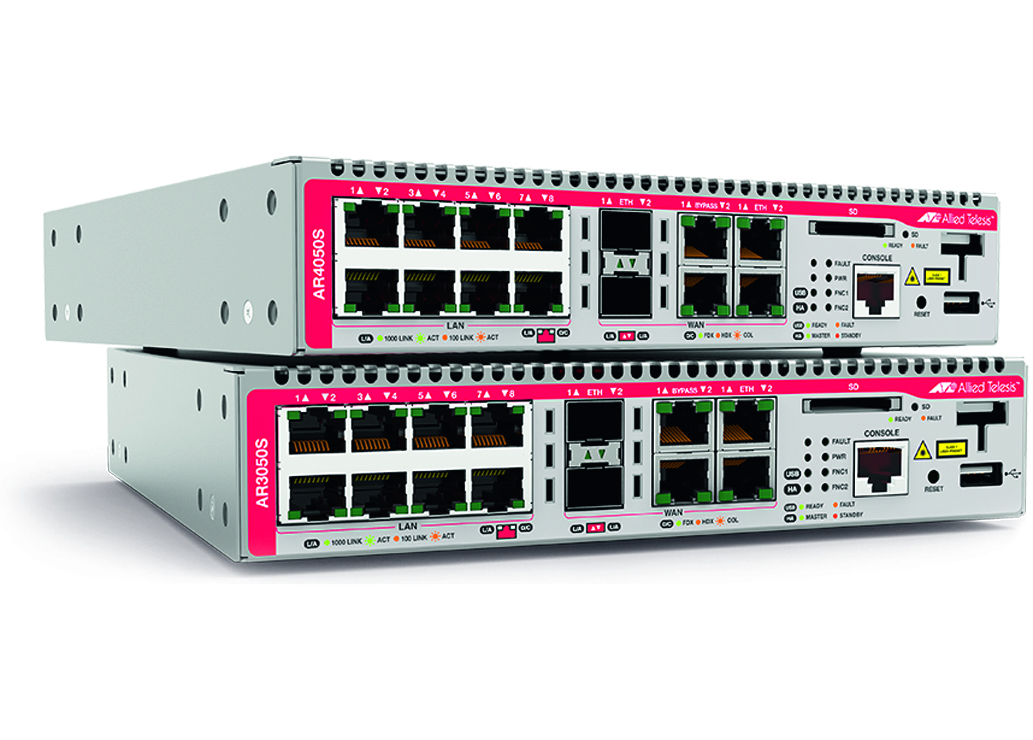

Na uwagę zasługują przede wszystkim firewalle UTM z rodziny AR3050S oraz AR4050S przeznaczone do stosowania w sieciach w małych i średnich przedsiębiorstwach. Zostały wyposażone w wielordzeniowe procesory i gwarantują wysoką wydajność, z bardzo małymi opóźnieniami w transmisji danych. Zawierają regularnie aktualizowane bazy danych sygnatur, co zapewnia ochronę przed najnowszymi wirusami oraz złośliwym kodem. Są wyposażone w VPN oraz funkcję kontroli uruchamianych aplikacji i odwiedzanych stron internetowych, a także filtr adresów URL.

W firewallach Allied Telesis zastosowano głęboką inspekcję pakietów (Deep Packet Inspection), którą zapewnia klasyfikacja w czasie rzeczywistym ruchu sieciowego w warstwie 7. Rozwiązanie to nie jest ograniczone do filtrowania pakietów bazującego na protokołach i portach, ale potrafi zidentyfikować aplikację, dla której przeznaczony jest dany pakiet. Dzięki temu można odróżnić ruch najważniejszy dla prowadzenia biznesu i przypisać konkretnym programom odpowiednie reguły, zgodnie z firmową polityką bezpieczeństwa.

W urządzeniach AR3050S i AR4050S zastosowano inteligentny kontroler sieci bezprzewodowej (Autonomous Wave Control), który zarządza punktami dostępowymi i automatycznie dostosowuje moc sygnału do warunków przestrzennych w budynku. Za pracę firewalli odpowiada doceniany od lat przez użytkowników system operacyjny AlliedWare Plus.

Autoryzowanymi dystrybutorami Allied Telesis w Polsce są firmy: Alstor SDS, Eptimo i Ingram Micro.

Dodatkowe informacje: Tomasz Odzioba, Country Manager Poland, Latvia, Lithuania & Ukraine, Allied Telesis, tomasz_odzioba@alliedtelesis.com

Podobne artykuły

Sieci na nowy rok

W artykule podjęliśmy próbę odpowiedzi na pytanie o możliwości, funkcje czy udogodnienia, na jakie użytkownicy urządzeń sieciowych powinni zwrócić szczególną uwagę w 2024 r.

Nowe architektury, więcej narzędzi

W obszarze bezpieczeństwa sieciowego „gorące tematy” to SASE i NDR/XDR. Nie oznacza to jednak, że na znaczeniu tracą firewalle – przeciwnie, są stale rozwijane, zwłaszcza w wersji chmurowej, i wciąż chętnie kupowane.

Stormshield: nowe zapory i silnik antywirusowy

Najnowsza seria skalowalnych i modułowych firewalli europejskiej marki oferuje najprostszy z możliwych wariantów dostosowywania ochrony do zmieniających się – wraz z rozwojem firmy – potrzeb.