RODO wpływa także na kształt szpitalnej sieci

Extreme Networks ma w ofercie szereg rozwiązań, które mogą zapewnić placówkom medycznym skuteczną ochronę, zabezpieczając je także przed karami za niespełnianie wymogów RODO.

Klienci bardzo często wybierają przełączniki sieciowe z podstawowymi funkcjami. Liczą na zabezpieczenie danych jedynie na poziomie aplikacyjnym (np. logowanie do aplikacji), nie widzą zaś potrzeby stosowania dodatkowej ochrony. Tymczasem zabezpieczenie systemów IT nie może obecnie polegać na jednym centralnym mechanizmie. Każdy element infrastruktury powinien mieć własne moduły ochronne. W przypadku przełączników i urządzeń sieci bezprzewodowej jest to uwierzytelnianie (authentication), autoryzacja (authorisation) i rozliczanie (accounting) użytkowników. Samo uwierzytelnianie zapewnia dziś wiele modeli przełączników (nawet z niższej półki), jednak profesjonalne rozwiązania Extreme Networks wyróżnia możliwość zdefiniowania reguł autoryzacyjnych (w ramach polityki bezpieczeństwa) dotyczących dostępu użytkowników i urządzeń do sieci.

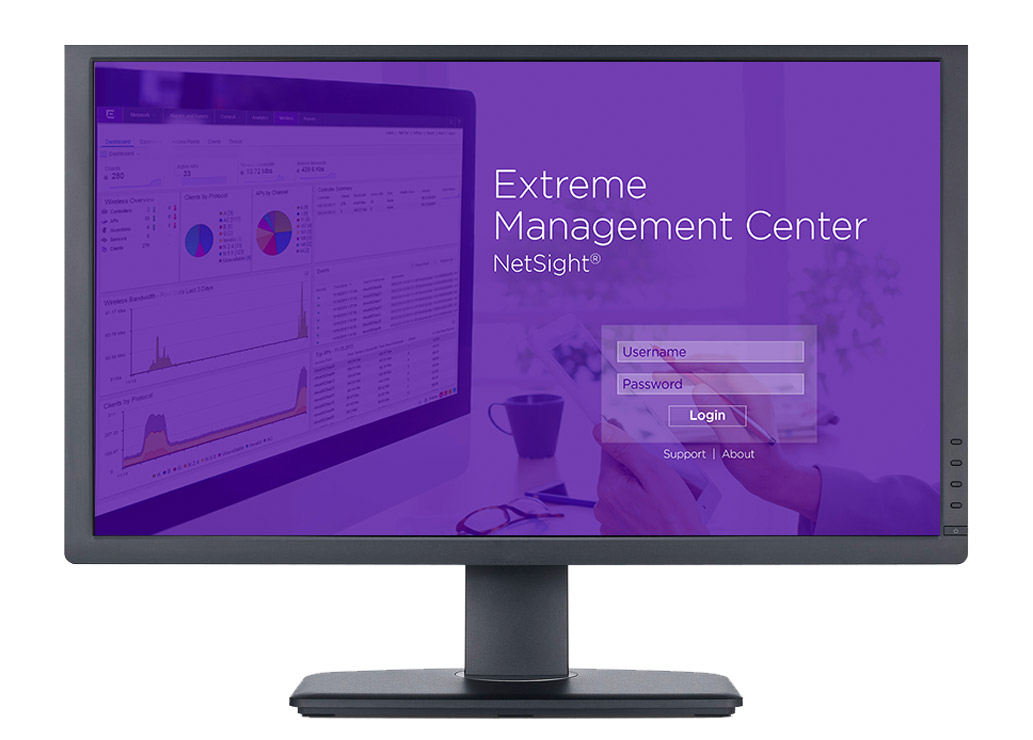

W ten sposób można stworzyć zasady korzystania przez użytkownika z dostępu do sieci: w którym VLAN-ie ma pracować, do jakich zasobów uzyska dostęp, z jakich aplikacji może korzystać (i z jakim priorytetem), w jakim czasie (np. tylko w godzinach pracy) i z jakiej „lokalizacji” (np. brak dostępu do krytycznych zasobów z sieci bezprzewodowej). Reguły można przypisywać do portu przełącznika statycznie, ale takie rozwiązanie nie jest optymalne, a nawet grozi naruszeniem bezpieczeństwa (każda zmiana urządzenia podłączonego do sieci wymaga zmian konfiguracji VLAN-u, co nie tylko jest pracochłonne, ale również wprowadza ryzyko popełnienia błędu). Politykę bezpieczeństwa można tworzyć oraz implementować we wszystkich urządzeniach sieciowych (przełącznikach oraz osprzęcie sieci bezprzewodowych) z wykorzystaniem oprogramowania zarządzającego Extreme Management Center (wcześniej oferowanego pod nazwą NetSight).

Główne funkcje oprogramowania Extreme Management Center

• Monitorowanie całej infrastruktury z możliwością definiowania alarmów informujących administratora o krytycznych zdarzeniach.

• Tworzenie map połączeń między urządzeniami sieci przewodowej oraz map lokalizacji punktów dostępowych (możliwość obrazowania pokrycia obiektu siecią bezprzewodową).

• Archiwizowanie konfiguracji urządzeń sieciowych i informowanie o zmianach w konfiguracji.

• Aktualizowanie oprogramowania w urządzeniach sieciowych.

• Tworzenie skryptów realizujących złożone i powtarzalne czynności konfiguracyjne w sieci.

Kontrolowany dostęp do sieci

System kontroli dostępu do sieci, który jest częścią oprogramowania Extreme Management firmy Extreme Networks, zapewnia dynamiczne przypisywanie reguł polityki bezpieczeństwa do użytkownika lub urządzenia. Każdy brzegowy port przełącznika w sieci może być konfigurowany w ten sam sposób – z włączonym uwierzytelnianiem IEEE 802.1x oraz MAC authentication, zapewniającym uwierzytelnienie wielu urządzeń na danym porcie (multi-authentication).

Każde urządzenie dołączone do sieci (komputer, zestaw telefon i komputer, punkt dostępowy, drukarka, kamera CCTV itd.) trafia do właściwej sieci VLAN. Tam stosowany jest zestaw reguł blokujących lub zezwalających na dostęp (ACL), nadawane są priorytety QoS (Quality of Service) i ewentualnie ograniczana jest przepustowość łącza, itp. W ten sposób zapewnia się wysoki poziom ochrony sieci, także przed błędami popełnianymi podczas jej statycznej konfiguracji.

Ratunek – wysoka wydajność

Bezpieczeństwo infrastruktury IT związane jest także z zapewnieniem wysokiej wydajności pracy aplikacji. Przestój bowiem może spowodować brak dostępu do krytycznych danych, często ratujących życie. Extreme Networks proponuje placówkom medycznym innowacyjne rozwiązanie Extreme Analytics do monitorowania działających aplikacji. Zbiera ono i koreluje dane o użytkownikach sieci, o stosowanych przez nich urządzeniach oraz ich położeniu (lokalizacji w budynku, przyłączeniu do sieci przewodowej/bezprzewodowej itp.), a także wykorzystywanych aplikacjach.

Zdobyta w ten sposób wiedza pozwala zoptymalizować wydajność oprogramowania. Identyfikacja przyczyn problemów ułatwia – jeśli jest taka potrzeba – modyfikację reguł polityki dostępu do sieci, z zachowaniem wysokiego poziomu bezpieczeństwa infrastruktury.

Dodatkowe informacje: Marcin Laskowski,

Country Manager, Extreme Networks,

Artykuł powstał we współpracy z firmami Extreme Networks i Versim.

Podobne artykuły

Rozwiązania PAM i MFA, czyli najwyższe bezpieczeństwo zasobów

Kluczowym elementem wyróżniającym rozwiązania z obszaru cyberbezpieczeństwa jest skuteczna ochrona przed nieautoryzowanym dostępem do firmowych aplikacji i danych. Dodatkowo, z biznesowego punktu widzenia, ważna jest efektywność sprzedaży, transparentność licencji oraz łatwość wdrożenia i prosta obsługa. Rozwiązania Osirium PAM i Swivel Secure MFA spełniają te kryteria.

Zarządzanie do potęgi trzeciej. Jak monitorować urządzenia, sieć i zabezpieczenia?

Poziom złożoności środowisk informatycznych rośnie z miesiąca na miesiąc i powoduje coraz większy ból głowy administratorów. Nowe urządzenia w biurze, rozszerzanie firmowej sieci oraz dodatkowe usługi dla klientów pomagają wyprzedzić konkurencję, ale wymagają też kompleksowego monitoringu.

Zaszyfrować, a na koniec zniszczyć

W kontekście RODO bardzo wzrosło znaczenie szyfrowania danych, ich ochrony przed wyciekiem oraz skutecznego kasowania i niszczenia. Jednak wciąż firmy popełniają rażące błędy, których konsekwencją mogą być nie tylko dotkliwe kary finansowe.