Sieć pod kontrolą z Extreme Networks

Zapewnienie bezpieczeństwa w nowoczesnej sieci wiąże się z koniecznością prowadzenia nieustannej kontroli dostępu do infrastruktury i znajdujących się w niej zasobów. Rozwiązania wyposażone w te funkcje stanowią jeden z filarów oferty Extreme Networks.

Kluczowym elementem wpływającym na ogólny stan zabezpieczeń każdej firmy i ułatwiającym wyeliminowanie zagrożeń występujących dziś w środowiskach IT jest Network Access Control. Wiele oferowanych na rynku rozwiązań NAC zapewnia tylko prostą kontrolę dostępu prowadzoną wyłącznie w momencie podłączania urządzenia do sieci, z ograniczonymi elementami oceny stanu jego zabezpieczeń, która jest niewystarczająca w obecnych czasach. Tego typu system powinien prowadzić dynamiczną i nieprzerwaną analizę, zapewniać tworzenie szczegółowych reguł polityki bezpieczeństwa i ich stałe egzekwowanie.

Proponowane przez Extreme Networks rozwiązanie ExtremeControl zostało zaprojektowane tak, aby sprostać tym wyzwaniom i zapewnić ciągłą kontrolę użytkowników i urządzeń podłączonych do sieci. Prowadzi się ją na podstawie takich informacji jak uwierzytelniona tożsamość użytkownika lub urządzenia, jego lokalizacja, strefa czasowa oraz aktualny lub przeszły stan zabezpieczeń. Z uwzględnieniem tych wszystkich kryteriów w momencie podłączania sprzętu do sieci przyznawane są przywileje dostępu, natomiast urządzenia niespełniające warunków poddaje się kwarantannie w celu poprawy stanu zabezpieczeń. Następnie ExtremeControl stale monitoruje działania użytkowników, by mieć pewność, że zachowują się normalnie, zgodnie z przyjętymi zasadami użytkowania systemów i aplikacji, określonymi przez firmową politykę bezpieczeństwa.

Rozwiązanie ExtremeControl może pracować w infrastrukturze sieciowej zbudowanej z urządzeń różnych producentów. Jest proste we wdrożeniu, intuicyjne w zarządzaniu, gwarantuje skalowalność i skutecznie eliminuje zagrożenia. Jest zaprojektowane przy użyciu otwartej architektury w celu uzyskania interoperacyjności z różnorodnymi środowiskami IT.

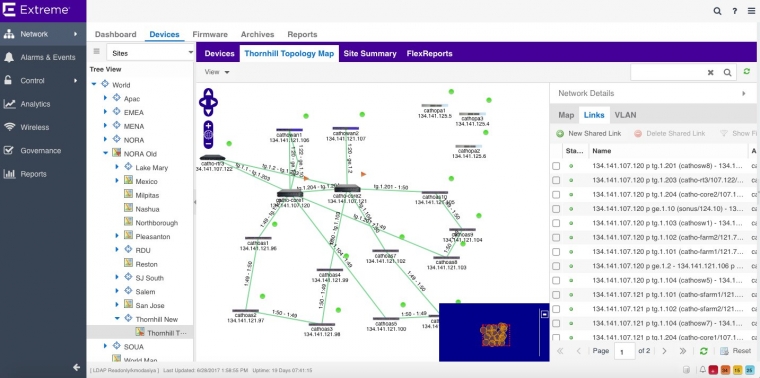

Centralne zarządzanie rozwiązaniem ExtremeControl umożliwia pakiet oprogramowania Extreme Management Center, dzięki któremu użytkownicy zawsze mają dostęp do odpowiednich zasobów sieci, a najważniejsze dla funkcjonowania przedsiębiorstwa systemy i procesy biznesowe są chronione przed nadużyciami.

Kontrola w każdej sieci

Do zarządzania złożonymi środowiskami sieciowymi, w których występują urządzenia IoT i BYOD, konieczne jest zagwarantowanie ochrony przed atakami typu ransomware i innymi cyberzagrożeniami. W tym zakresie Extreme Network proponuje klientom należącą do rodziny Extreme Management Center aplikację ExtremeControl, która umożliwia szczegółowy wgląd w informacje o podłączających się do sieci urządzeniach i ich użytkownikach, aplikacjach, z których korzystają, a także pełną kontrolę ich działań. Zarządzanie nimi odbywa się za pomocą jednego, intuicyjnego w obsłudze panelu sterowania, a zakres kontroli obejmuje całą sieć – od brzegu po rdzeń.

ExtremeControl zapewnia centralne de?niowanie szczegółowych reguł polityki bezpieczeństwa (do których muszą dostosować się użytkownicy i urządzenia), dzięki czemu możliwe staje się spełnienie wymagań dotyczących zgodności z różnego rodzaju regulacjami.

– Rozwiązanie to dostosowuje się do potrzeb biznesowych klientów – mówi Konrad Grzybowski, inżynier systemów bezpieczeństwa w firmie Versim, która jest dystrybutorem Extreme Networks. – Dzięki temu partnerzy mogą rozpocząć z nimi współpracę od wdrożenia małego rozwiązania, które z czasem rośnie. ExtremeControl da się zintegrować z wieloma innymi stosowanymi w korporacjach rozwiązaniami IT zapewniającymi bezpieczeństwo, zarządzanie urządzeniami mobilnymi, analitykę oraz z usługami w chmurze. Integratorzy mogą skorzystać także z otwartego interfejsu API do integracji rozwiązania z własnymi aplikacjami.

Oprogramowanie ExtremeControl przypisuje poszczególnym urządzeniom końcowym takie atrybuty jak: nazwa użytkownika, typ dostępu, czas podłączenia, lokalizacja oraz wykrytą podatność na ataki. W ten sposób tworzy pełną, bazującą na rolach, kontekstową tożsamość danego elementu infrastruktury, która jest związana z użytkownikiem, niezależnie od tego, z jakiego miejsca i w jaki sposób łączy się z siecią.

Możliwość ustanowienia szczegółowych reguł polityki bezpieczeństwa i wymuszenia ich obowiązywania w całej sieci gwarantuje łatwe uzyskanie zgodności z wewnętrznymi i zewnętrznymi regulacjami. Za pomocą jednego kliknięcia można wymóc, by dane urządzenie spełniało kontekstowe reguły dotyczące jakości transmisji (QoS), pasma i wartości innych parametrów. Szczegółowe raporty zawierające informacje o wszystkich udanych i nieudanych próbach uwierzytelniania użytkowników oraz aktualizowana na bieżąco tabela stanu podłączonych do sieci urządzeń i ich użytkowników pozwalają niezwłocznie powiadamiać administratora o przewidywanych problemach.

W obliczu nieustannie zmieniających się ustawień sieci można stosować tzw. mikrosegmentację w celu uzyskania spójności zabezpieczeń, bez wprowadzania złożonych zmian w kon?guracji urządzeń sieciowych. Podczas realizacji dużych projektów infrastruktury sieciowej można ograniczyć ryzyko błędu dzięki korzystaniu ze środowiska testowego ułatwiającego weryfikację spójności nowych reguł polityki bezpieczeństwa.

Bezpieczny dostęp gości do sieci i usługi BYOD

W nowoczesnych sieciach podłączanie nowych urządzeń w modelu BYOD oraz zapewnianie dostępu gościom jest bardzo łatwe i bezpieczne dzięki samoobsługowym portalom (captive portal). Powinny one gwarantować uwierzytelnianie za pomocą wiadomości SMS lub za pośrednictwem portali społecznościowych, ewentualnie w modelu sponsoringu (w którym pracownik firmy wnioskuje o dostęp do sieci dla gościa i w pewien sposób bierze odpowiedzialność za jego poczynania). Nowe urządzenia są automatycznie podłączane do sieci, pro?lowane, a także określany jest poziom ich ochrony zgodny z obowiązującą w przedsiębiorstwie polityką bezpieczeństwa.

ExtremeControl dba o to, aby – dzięki znajomości tożsamości użytkowników – możliwe było stosowanie automatycznego rejestrowania gości bez udziału pracowników działu IT. Oprogramowanie nadzoruje ważność konta oraz czas korzystania z niego. Integratorzy mogą też dostosować do potrzeb klienta stworzoną z wykorzystaniem ExtremeControl usługę portalu dla gości, np. opatrując go marką danej firmy. Aby chronić sieć przed dostępem nieautoryzowanych urządzeń, umożliwiona została integracja z rozwiązaniami klasy EMM/MDM partnerów firmy Extreme Networks, takimi jak VMware AirWatch, Citrix i MobileIron.

W rozwiązaniu ExtremeControl wykorzystywane są dwie metody oceniania urządzeń końcowych – agentowa i bezagentowa. Agent stały lub tymczasowy może być zainstalowany w urządzeniu użytkownika lub pobrany z portalu dla gości. Instalacja agentów może być również wymuszona przez system do masowej dystrybucji oprogramowania, taki jak Group Policy lub System Center Con?guration Manager. Natomiast metoda oceniania bezagentowego nie wiąże się z koniecznością instalacji jakiegokolwiek oprogramowania, wykorzystywane są inne sposoby weryfikacji stosowanych zabezpieczeń.

Extreme i Palo Alto – para doskonała

Firmy Extreme Networks i Palo Alto Networks wiele lat temu nawiązały strategiczne partnerstwo. Dzięki niemu zapewniono integrację rozwiązania Extreme Management Center (wcześniej oferowanego pod marką NetSight) z firewallami nowej generacji Palo Alto. Dostarczają one informacji o naruszeniu reguł polityki bezpieczeństwa w sieci i wysyłają adres IP oraz MAC podejrzanego urządzenia, a NAC blokuje lub ogranicza dostęp użytkownika do sieci, zapewniając bezpieczeństwo pozostałym (nawet jeśli ich urządzenia są podłączone do tego samego portu). Użytkownik nie ma dostępu do zasobów IT do chwili, gdy administratorzy mu go umożliwią, bo otrzymali stosowne powiadomienie w portalu administratorskim, przez e-mail lub SMS.

Konrad Grzybowski, Inżynier Systemów Bezpieczeństwa, Versim

Implementacja technologii NAC lub innego rozwiązania dotyczącego bezpieczeństwa wymusza wprowadzanie zmian w procesach biznesowych i powinna być realizowana tak, aby minimalnie wpłynąć na funkcjonowanie przedsiębiorstwa. Dlatego rozwiązanie Extreme NAC może być wdrażane w kilku etapach. Pierwszym krokiem jest zaimplementowanie usług uwierzytelniania urządzeń i użytkowników oraz scentralizowanego systemu zarządzania tym procesem, audytowania oraz raportowania. Później można dodać funkcję oceniania stanu zabezpieczeń systemów końcowych i ich zgodności z polityką bezpieczeństwa oraz badania na bieżąco poziomu ochrony już po połączeniu z siecią. System można też wzbogacić o automatyczne zarządzanie eliminacją zagrożeń, w tym izolowanie, poddawanie kwarantannie oraz doprowadzanie urządzeń końcowych niespełniających reguł polityki bezpieczeństwa do stanu zgodności.

Dodatkowe informacje:

Dawid Królica, Area Sales Manager, Extreme Networks, dkrolica@extremenetworks.com

Podobne artykuły

Rozwiązania PAM i MFA, czyli najwyższe bezpieczeństwo zasobów

Kluczowym elementem wyróżniającym rozwiązania z obszaru cyberbezpieczeństwa jest skuteczna ochrona przed nieautoryzowanym dostępem do firmowych aplikacji i danych. Dodatkowo, z biznesowego punktu widzenia, ważna jest efektywność sprzedaży, transparentność licencji oraz łatwość wdrożenia i prosta obsługa. Rozwiązania Osirium PAM i Swivel Secure MFA spełniają te kryteria.

Zarządzanie do potęgi trzeciej. Jak monitorować urządzenia, sieć i zabezpieczenia?

Poziom złożoności środowisk informatycznych rośnie z miesiąca na miesiąc i powoduje coraz większy ból głowy administratorów. Nowe urządzenia w biurze, rozszerzanie firmowej sieci oraz dodatkowe usługi dla klientów pomagają wyprzedzić konkurencję, ale wymagają też kompleksowego monitoringu.

Ingram Micro i partnerzy o trendach na rynku DC/POS

Ingram Micro zorganizował w Kielcach kolejną konferencję poświęconą rozwiązaniom DC/POS (Data Capture/Point of Sale). W spotkaniu uczestniczyli najważniejsi dostawcy działający w tym segmencie rynku, którzy prezentowali najnowsze rozwiązania i pomysły na współpracę z integratorami.