Warstwowe podejście do ochrony IT

Typowe zabezpieczenia chronią głównie przed konkretnymi rodzajami ataków. Pełne bezpieczeństwo danych oraz dostępność infrastruktury zapewnią tylko nowoczesne rozwiązania ochronne zawierające liczne moduły pracujące w warstwach.

Wiele firmowych środowisk IT jest chronionych przez kilka rozwiązań, które były instalowane jedno po drugim, ale działają oddzielnie. Nawet jeśli zapewniają ochronę we wszystkich koniecznych obszarach (co z reguły i tak nie ma miejsca), rzadko wymieniają się informacjami. Często natomiast w takim środowisku zdarza się, że administratorzy popełniają błędy konfiguracyjne (skutkujące powstaniem luk w ochronie), a na jego utrzymanie potrzeba dużo czasu. Dlatego rekomendowane jest wdrożenie jednego zintegrowanego rozwiązania zawierającego wszystkie warstwy ochronne. Takiego, którego składowe zapewniają wszystkie – przedstawione dalej – funkcje.

1. Ochrona urządzeń końcowych

Zabezpieczenie urządzeń końcowych samo w sobie jest nie tylko jedną z podstawowych warstw w całym systemie ochronnym, ale też dzieli się na uzupełniające się podwarstwy.

Firewalle zatrzymują nieautoryzowany ruch w sieci w najwcześniejszej możliwej fazie, blokując złośliwemu oprogramowaniu przedostanie się do komputerów lub urządzeń mobilnych. Ale są też w stanie analizować ruch wewnątrz aplikacji, co zapewnia tworzenie bardziej precyzyjnych reguł polityki bezpieczeństwa. Dzięki temu ten sposób ochrony jest skuteczny, nawet w sytuacji gdy użytkownik korzysta z danej aplikacji na urządzeniu podłączonym do Internetu poza firmową siecią.

Wykrywanie wirusów na bazie sygnatur jest najstarszą i nie zawsze efektywną metodą, ale zdecydowanie najszybszą. Nie powinno się z niej rezygnować również dlatego, że wciąż jest to bardzo dobry sposób na uniknięcie wielu problemów. Natomiast złośliwym kodem, który nie jest wykrywany metodami sygnaturowymi, powinna zająć się heurystyka, umożliwiająca prześledzenie zachowania się podejrzanych aplikacji.

W ochronie urządzeń końcowych niezmiernie ważne jest też zapewnienie aktualizacji zainstalowanych na nich systemów operacyjnych i aplikacji. Cyberprzestępcy na bieżąco analizują udostępniane przez producentów oprogramowania łatki bezpieczeństwa, dzięki czemu łatwiej jest im uzyskać informacje o rozpoznanych właśnie lukach i wykorzystać je do wprowadzenia złośliwego kodu. Tym samym korzystanie z nieaktualnego oprogramowania oznacza wystawianie się na łatwy strzał (więcej szczegółów w ramce na stronie obok).

2. Zarządzanie sprzętem mobilnym

W dobie popularności smartfonów i tabletów administratorzy borykają się z problemem zabezpieczenia danych, które pracownicy nagminnie przechowują i przetwarzają na służbowych, a coraz częściej także prywatnych urządzeniach mobilnych. A obszarów, w których należy zapewnić ochronę, jest sporo – znaczenie ma bowiem nie tylko ochrona danych przed złośliwym kodem. Do zadań administratorów należy także wymuszenie szyfrowania przesyłanych danych i ich zdalnego usuwania w przypadku kradzieży lub zgubienia sprzętu.

Piotr Klockiewicz

Piotr Klockiewicz

dyrektor handlowy, G DATA Software

Przepisy nowego Rozporządzenia o ochronie danych osobowych będą dotyczyć praktycznie wszystkich firm – wystarczy, że przechowują np. bazę danych klientów. Dlatego integratorzy powinni zapewnić swoim klientom kompleksową ochronę infrastruktury IT, korzystając z najbardziej zaawansowanych rozwiązań. Powinni także uświadomić klientom, że korzystanie z przestarzałego lub nieaktualnego oprogramowania to otwieranie się na atak cyberprzestępców, czyli narażanie się na surowe kary za wyciek danych. Jednym z kluczowych kroków, które należy podjąć, jest stworzenie w firmie klienta obowiązkowych reguł opisujących zarządzanie wrażliwymi danymi oraz zabezpieczenie przed ich wyciekami. Konieczne jest też wdrożenie kompleksowego, ale łatwego w obsłudze, rozwiązania IT, które zapewni ochronę przed cyberprzestępcami i zagwarantuje uzyskiwanie szczegółowych raportów o stanie infrastruktury.

3. Zapewnianie dostępności i wydajności infrastruktury IT

Jako że IT stało się podstawowym filarem prowadzenia biznesu, oprócz zabezpieczenia danych konieczne jest zapewnienie wysokiej dostępności cyfrowych rozwiązań. Zmniejszenie ich wydajności lub przestój wpływa niekorzystnie na ciągłość pracy przedsiębiorstwa, a przez to na relacje z klientami i partnerami, co w efekcie praktycznie zawsze prowadzi do strat finansowych. Dlatego poszczególne rozwiązania ochronne powinny zawierać moduły monitorujące dostępność i wydajność środowisk IT i komunikować się ze sobą. Automatycznie powinny być analizowane statystyki dotyczące wydajności i dostępności obecnie i w przeszłości, aby na tej podstawie system wczesnego ostrzegania mógł rozpoznać ryzyko wystąpienia problemów.

4. Zagwarantowanie zgodności z przepisami

Powstaje coraz więcej regulacji branżowych (dla placówek ochrony zdrowia, instytucji finansowych itd.) lub ogólnych (Rozporządzenie o ochronie danych osobowych, Ustawa o księgowości), które precyzyjnie określają zasady ochrony danych przed utratą i nieuprawnionym dostępem. Dlatego należy systematycznie weryfikować wewnętrzne regulacje w przedsiębiorstwie dotyczące przetwarzania danych oraz ich przenoszenia i przesyłania. W szczególnych przypadkach konieczne będzie np. wyłączenie portów USB w komputerze lub automatyczna weryfikacja zawartości plików dołączanych do wiadomości poczty elektronicznej.

5. Zabezpieczanie serwerów

Zanim dane dotrą do urządzenia końcowego z reguły są przetwarzane przez firmowe serwery. Dlatego konieczne jest zadbanie, aby niepożądana treść została przefiltrowana już u źródła. To właśnie na serwerach spam powinien być oddzielany od właściwych wiadomości pocztowych, a bramy web powinny sprawdzać, czy otwierana strona nie została sklasyfikowana jako phishing. Konieczne jest też zapewnienie skanowania antywirusowego na serwerach NAS. Dzięki takiemu podejściu znacznie lepiej zabezpieczane są te urządzenia końcowe, na których zwykle brak rozwiązań ochronnych (czyli prywatne smartfony i tablety wykorzystywane przez pracowników do służbowych zadań).

Zarządzanie aktualizacjami z G DATA

Jednym z najważniejszych działań, które administratorzy IT powinni podjąć, aby zabezpieczyć infrastrukturę IT przed cyberprzestępcami, jest instalowanie aktualizacji oprogramowania, gdy tylko zostaną udostępnione. Proces ten znakomicie upraszcza oprogramowanie G DATA Patch Management, które działa jako moduł add-on do innych rozwiązań tego producenta.

Najważniejsze korzyści z zastosowania G DATA Patch Management:

• Dystrybucja aktualizacji do urządzeń końcowych za pośrednictwem centralnego serwera zarządzającego (możliwe jest stopniowe ich rozsyłanie w celu minimalizacji obciążenia serwera).

• Możliwość wstępnej instalacji poprawek w środowisku testowym w celu sprawdzenia, czy nie pojawią się problemy związane z kompatybilnością z innymi aplikacjami.

• Pewność, że na urządzeniach klienckich zawsze zainstalowana jest najnowsza wersja oprogramowania, a przez to załatane są luki w zabezpieczeniach.

• Szybki wgląd w stan zainstalowanego w firmie oprogramowania oraz dostępnych łatek.

6. Raportowanie i audyty IT

Zapewnienie bezpieczeństwa danych oraz wysokiej dostępności i wydajności systemów IT to nie jest proces w stylu „zainstaluj i zapomnij”. Mimo że wiele komponentów ochronnych pracuje automatycznie i nie wymaga nadzoru administratorów, ci jednak zawsze powinni czuwać i śledzić spływające informacje. Dlatego kwestie związane z raportowaniem i audytami IT należy wyodrębnić jako osobnę warstwę. Administratorzy powinni otrzymywać rozbudowane raporty, których zawartość i sposób prezentacji informacji mogą dopasować do własnych potrzeb. W ramach audytu powinni też móc szybko sprawdzić, czy w infrastrukturze sieciowej nie zostały wprowadzone nieautoryzowane zmiany konfiguracyjne.

Warstwy ochronne w rozwiązaniach G DATA

Firma G DATA Software oferuje klientom pakiet rozwiązań, które swoim zakresem obejmują wszystkie przedstawione warstwy ochrony. Są przystosowane do pracy w środowisku każdej wielkości i gwarantują jego bezpieczeństwo, dostępność, wydajność, produktywność i poufność danych.

Producent zaprasza do współpracy partnerów, wspólnie z którymi będzie mógł zadbać o ochronę środowisk IT klientów. Ich zadaniem – oprócz sprzedaży i wdrożenia rozwiązania – może być świadczenie wielu usług związanych z konsultacjami dotyczącymi polityki bezpieczeństwa czy świadczeniem wsparcia, przede wszystkim firmom, które nie mają rozbudowanego zespołu IT. Ich rola będzie szczególnie ważna, gdy system klienta zostanie zaatakowany i pojawi się konieczność szybkiego wyeliminowania zagrożenia.

Dodatkowe informacje:

Dział handlowy G DATA Software,

tel. (94) 372-96-69, sales@gdata.pl

Artykuł powstał we współpracy z firmą G Data Software.

Podobne artykuły

G DATA: szkolenia zamiast krytyki

Faktem jest, że użytkownicy stanowią najsłabsze ogniwo w systemie bezpieczeństwa IT, ale na ich usprawiedliwienie przemawia to, iż bardzo rzadko są szkoleni pod tym kątem we właściwy sposób. Wyzwanie polegające na zmianie tej sytuacji podjęła G DATA.

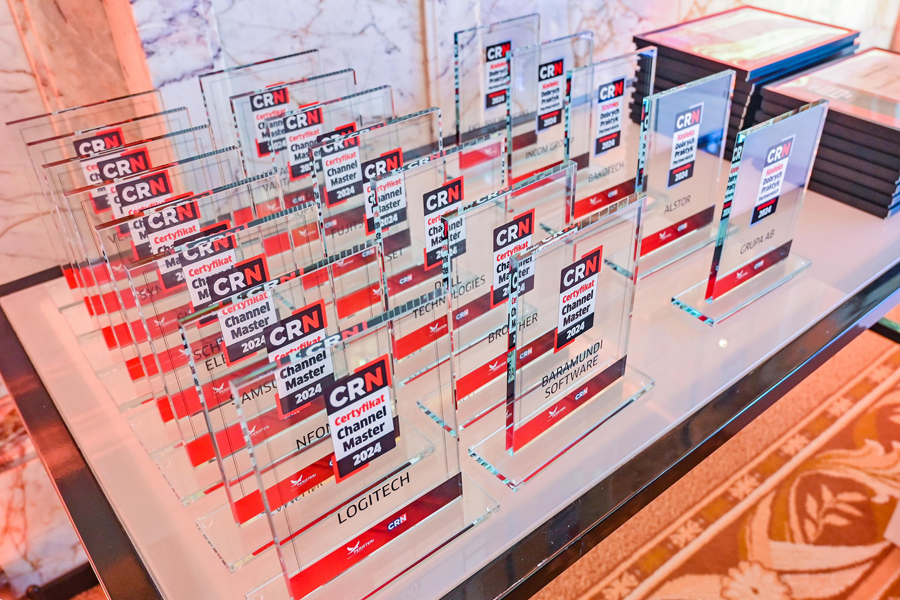

Channel Master 2024: zdobywcy certyfikatów!

Procedurę certyfikacji Channel Master, przeprowadzoną zgodnie z wytycznymi od integratorów IT, w tym roku pozytywnie przeszło piętnastu producentów. Certyfikat stanowi dowód najwyższej dbałości o wysokie standardy i jakość bieżącej obsługi oraz o rozwój ekosystemu partnerskiego.

Zdobywcy Certyfikatu Channel Master 2024

Jako dowód najwyższej dbałości o wysokie standardy i jakość bieżącej obsługi oraz rozwoju ekosystemu partnerskiego Certyfikat Channel Master 2024 został przyznany 15 producentom.