Zjednoczone siły w walce z malware’em

Narastająca liczba cyberataków i związane z nimi szkody stanowią poważny sygnał alarmowy dla dostawców systemów bezpieczeństwa. Czy potrafią wyciągnąć wnioski z surowych lekcji udzielanych przez hakerów?

Media niemal codziennie donoszą o nowych cyberatakach. Jest ich na tyle dużo, że na przeciętnym użytkowniku te informacje nie robią już większego wrażenia. Jednak bardziej uważni obserwatorzy patrzą na rozwój wypadków z pewnym niepokojem, tym bardziej że wydatki na cyberbezpieczeństwo rosną w szaleńczym tempie. W 2004 r. wartość tego segmentu rynku wynosiła 3,5 mld dol., na koniec 2017 przekroczyła 120 mld dol. Gartner przewiduje, że w bieżącym roku przychody ze sprzedaży systemów ochronnych sięgną 124 mld dol., zaś w 2022 – 170 mld dol.

Czy to wystarczy, aby powstrzymać hakerów? Przedsiębiorcy zaczynają powątpiewać w skuteczność narzędzi, które mają zabezpieczać ich przed cyberatakami. Świadczy o tym chociażby wzrost zainteresowania ze strony amerykańskich spółek ubezpieczeniami przed skutkami ataków hakerów. Według Fitch Ratings ubezpieczyciele w Stanach Zjednoczonych wypłacili z tego tytułu w 2018 r. 2 mld dol., czyli 8 proc. więcej niż rok wcześniej.

Znamienna jest także postawa niektórych producentów. Koncern Apple podczas tegorocznej konferencji Black Hat w Las Vegas przedstawił nowe warunki współpracy z zewnętrznymi specjalistami. Tak naprawdę chodzi o hakerów włamujących się do systemów informatycznych. Firma spod znaku nadgryzionego jabłka podniosła wartość bonusów i nagród dla osób, które znajdą luki w systemie iOS. Warto dodać, że już od pięciu lat działa program Android Security Rewards, w którym nagradza się osoby zgłaszające dziury pojawiające się w systemie Google’a.

Krajobraz zagrożeń

Wycieki danych już na stałe wpisały się w krajobraz cybernetycznych zagrożeń. Ubiegły rok nie przyniósł w tym zakresie większych niespodzianek. Według Risk Based Security w 2018 r. miało miejsce 6,5 tys. wycieków danych i ujawniono 5 mld rekordów. W obu przypadkach nastąpiły spadki w porównaniu z wynikami z poprzedniego roku – odpowiednio o 3 i 36 proc. Te wyniki różnią się od zawartych w raporcie Identity Theft Resource, który informuje o 1244 incydentach w ub.r. Co ciekawe, analitycy z tej firmy, w przeciwieństwie do specjalistów RBS, sygnalizują znaczny wzrost liczby ujawnionych rekordów – z 447 mln do 2 mld.

Hakerzy, obok znanych technik pozyskiwania wrażliwych danych, takich jak phishing, wykorzystywali w ubiegłym roku nowe, szerzej nieznane narzędzia. Popłoch wśród właścicieli i użytkowników platform e-commerce wywołał formjacking. Przestępcy wprowadzali na przejęte strony internetowe złośliwy kod i wykradali dane kart płatniczych klientów. Niestety, osoba odwiedzająca taką witrynę nie była w stanie znaleźć na niej anomalii, które mogłyby wskazywać na jakąkolwiek infekcję. Symantec informuje, że 2018 r. nastąpił 78-proc. wzrost liczby ataków typu formjacking. Co miesiąc ich ofiarą padało niemal 5 tys. stron internetowych, w tym witryny takich tuzów jak British Airways oraz Newegg.

Na ubiegłorocznej liście nowych, najbardziej dokuczliwych programów znalazł się też cryptojacking, czyli proceder kradzieży mocy obliczeniowej komputera lub serwera do kopania kryptowalut. Hakerzy zastosowali metodę zbliżoną do formjackingu – zarażanie urządzenia złośliwym malware’em umieszczanym na stronach internetowych. W 2018 r. przeprowadzili 1,3 mln takich ataków, trzykrotnie więcej niż rok wcześniej, jak wynika z danych Trend Micro.

Nieco w cieniu największych szkodników znalazł się ransomware. Symantec w ubiegłym roku odkrył 500 tys. infekcji wywołanych przez to złośliwe oprogramowanie, o 20 proc. mniej niż rok wcześniej. Ale przestępcy wykazywali większe zainteresowanie klientami biznesowymi i w tej grupie liczba ataków ransomware była o 12 proc. wyższa niż w 2017 r. Verizon w swoim raporcie zwraca ponadto uwagę, że niemal 60 proc. poszkodowanych przez malware stanowiły małe i średnie firmy.

Czas na unifikację

Część ekspertów zajmujących się tematyką bezpieczeństwa twierdzi, że jedną z największych bolączek trapiących branżę jest nadmierne rozdrobnienie rynku. Przeciętne przedsiębiorstwo korzysta z kilku rozwiązań pochodzących od różnych dostawców. Różnorodność narzędzi niejednokrotnie prowadzi do sytuacji, że użytkownik traci orientację i nie potrafi skutecznie nimi zarządzać.

– Zbieranina rozwiązań´ punktowych staje się? coraz trudniejsza do zarządzania. Jeśli firma ma do czynienia z kilkunastoma wektorami ataków i korzysta z kilkunastu różnych narzędzi bezpieczeństwa, powstaje ogromy chaos. Co gorsza, z roku na rok będzie on coraz większy – mówi Krzysztof Nierodka, Major Account Manager w Check Point.

Idea polegająca na stosowaniu zróżnicowanych narzędzi dostarczanych przez wielu producentów nieźle sprawdzała się kilka lat temu. Obecnie cyberprzestępcy korzystają z rozwiązań umożliwiających przeprowadzenie zautomatyzowanych akcji, dlatego liczba czy heterogeniczność systemów ochrony nie ma już takiego znaczenia jak kiedyś.

– Zauważamy, że klienci coraz chętniej wdrażają rozwiązania zunifikowane, dostarczane przez jednego producenta. Taka opcja zapewnia redukcję kosztów związanych z zapewnieniem ochrony środowiska IT. Utrzymanie pojedynczego systemu nie wymaga zaangażowania wielu pracowników. Zwłaszcza, że dużo łatwiejsze niż w przypadku korzystania z kilku produktów jest też dokonywanie aktualizacji – wyjaśnia Joanna Wziątek-Ładosz, Team Leader Sales Engineering w Sophosie.

W dodatku większość rodzimych przedsiębiorców boryka się z problemem deficytu specjalistów IT. Cisco ustaliło, że w polskich firmach brakuje obecnie 5 tys. specjalistów ds. cyberbezpieczeństwa, a za rok ta liczba będzie dwukrotnie większa. Chociażby z tego powodu należy spodziewać się, że przyszłość w branży zabezpieczeń należeć będzie do zunifikowanych produktów. Propagatorami tego trendu są nie tylko producenci opracowujący systemy ochronne, ale również liderzy rynku sieciowego – Cisco i Juniper Networks. Pierwszy z wymienionych producentów dwa lata temu przedstawił koncepcję sieci intuicyjnej, do czego następnie nawiązywali kolejni czołowi producenci. Wielofunkcyjne, zunifikowane platformy zapewniają ochronę sieci za pośrednictwem firewalla z WAF lub IPS, zabezpieczają stacje robocze, serwery, środowiska wirtualne i chmurowe. Niektóre oferują system MDM z ochroną antymalware dla smartfonów z Androidem. Wszystkie elementy współpracują ze sobą, wymieniając informacje, a kontroluje się je za pomocą jednej konsoli.

– Unifikacja ochrony zapewnia korelację zdarzeń, a tym samym wykrycie i zablokowanie ataku bez narażania przedsiębiorstwa na straty wywołane szkodliwym kodem – twierdzi Wojciech Głażewski, Country Manager w Check Point.

Wprawdzie popularność wielozadaniowych systemów sukcesywnie wzrasta, ale trudno spodziewać się, że firmy z dnia na dzień porzucą jednoelementowe rozwiązania, których używają od lat.

Zdaniem integratora

Karol Labe, CEO, Miecz Net

Administratorzy mają bardzo różne preferencje w zakresie doboru systemów ochronnych. Część decyduje się na rozwiązania zintegrowane, zarządzane za pomocą wspólnej konsoli. Większość jednak wybiera produkty pochodzące od kilku vendorów, zapewniające wyższy poziom zabezpieczeń. Jedną z bolączek polskiego rynku jest niechęć niektórych klientów do innowacyjnych produktów. Wciąż panuje przekonanie, że takie narzędzia jak antywirus czy UTM chronią sieć. Takie nastawienie wynika z niewielkiej wiedzy osób zarządzających na temat innowacyjnych narzędzi. Tym należy tłumaczyć niewielkie zainteresowanie takimi rozwiązaniami jak EDR czy sandboxing.

Małe i średnie firmy polubiły UTM

Iskierką nadziei dla dostawców zunifikowanych rozwiązań jest rosnąca popularność systemów Unified Threat Management. Gartner definiuje je jako zintegrowane platformy składające się z wielu zabezpieczeń, przeznaczone przede wszystkim dla małych i średnich firm. Mniejsze przedsiębiorstwa nieporównywalnie częściej niż firewall wybierają UTM. Jedną z głównych przyczyn jest funkcjonalność takich urządzeń, które oprócz podstawowej zapory sieciowej zapewniają IPS, ochronę antyspamową oraz oprogramowanie do zabezpieczania aplikacji webowych. Duże znaczenie dla klientów z sektora MŚP ma również stosunek ceny do możliwości sprzętu, a także pozytywne oceny uzyskiwane w specjalistycznych testach. Nie bez przyczyny UTM-y stanowią jeden z motorów napędowych w branży security. Z danych IDC wynika, że w ostatnim kwartale ubiegłego roku przychody z ich sprzedaży zwiększyły się o 20 proc.

Nic nie wskazuje na to, że UTM-y w najbliższym czasie oddadzą prymat w segmencie MŚP firewallom. Producenci nie tylko rozwijają sprzęt, wzbogacając go o nowe funkcje, ale także zapewniają prostotę obsługi, łatwą instalację i jednoczesną aktualizację wszystkich narzędzi ochronnych. Nie oznacza to, że zapory sieciowe stanęły w miejscu, o czym świadczy chociażby rozwój systemów Next Generation Firewall. Różnice pomiędzy tymi rozwiązaniami są dość subtelne, niemniej NGF przewyższa konkurenta pod względem elastyczności, skalowalności czy tzw. głębokości analizy pakietów. Wymienione cechy predestynują to rozwiązanie do pracy w korporacjach.

– Pozycja UTM-ów wśród klientów korporacyjnych nie jest tak mocna jak w małych bądź średnich firmach. W dużych przedsiębiorstwach bardzo często różne rozwiązania wypełniają różne zadania, osobno realizowane są funkcje firewalla, VPN-a i filtrowania stron internetowych. To często specyficzni klienci, którzy nie potrafią znaleźć zintegrowanego urządzenia, które spełniałoby ich oczekiwania – ocenia Jarosław Mackiewicz, kierownik zespołu ds. audytów w Dagmie.

Konkurencja dla antywirusów

Tradycyjne systemy zabezpieczeń są najczęściej utożsamiane z antywirusami. Jednak od pewnego czasu oprogramowanie antywirusowe znajduje się pod silnym ostrzałem branżowych specjalistów. Już pięć lat temu Bryan Dye, ówczesny wiceprezes Symanteca ds. bezpieczeństwa, oznajmił, że antywirus nie żyje. Wprawdzie to stwierdzenie okazało się przedwczesne, ale trudno zaprzeczyć, że prestiż antywirusa spada. Ograniczone możliwości w zakresie klasyfikacji i blokowania zagrożeń w czasie rzeczywistym, nadmierne obciążanie procesora, wysyłanie fałszywych alarmów – to najczęściej wysuwane zarzuty wobec tej grupy produktów.

Na największego przeciwnika antywirusa wyrasta system Endpoint Detection and Response. Jego zastosowanie zapewnia ochronę danych przed nieznanym złośliwym oprogramowaniem, jak również zaawansowanymi atakami Advanced Threat Persistence. EDR wykrywa anomalie i reaguje, izolując zainfekowane komputery lub blokując podejrzane aplikacje i procesy. Tego typu systemy dostarczają wielu cennych informacji, ale tym samym wymagają zaangażowania wyspecjalizowanych analityków. Dlatego ich głównymi odbiorcami są na razie duże firmy oraz instytucje, które stać na zatrudnienie fachowców. Niewykluczone, że producenci będą się starali wkrótce dotrzeć z systemami EDR do mniejszych przedsiębiorstw.

– Jeśli produkt stanie się modny, należy się spodziewać powstawania kolejnych rozwiązań „EDR light”. Ale mam poważne wątpliwości, czy zagwarantują one małym firmom podobny poziom bezpieczeństwa, jaki zapewniają koncernom klasyczne systemy – podkreśla Jarosław Mackiewicz.

Tomasz Rot

Tomasz Rot

Sales Director, CEE, Barracuda Networks

Antywirusy nigdy nie były najskuteczniejszym narzędziem ochrony i to się nie zmieni. Nie mam więc wątpliwości, że rozwiązania EDR trafią również do sektora MŚP. Pytanie tylko, w jakiej formie. W moim przekonaniu coraz dynamiczniej rozwijać się będzie rynek Managed Security Service Providerów, czyli dostawców usług zarządzania ochroną. Rodzimi przedsiębiorcy coraz chętniej będą sięgać po tego typu rozwiązania. Jednocześnie w środowisku od lat toczy się dyskusja – stosować rozwiązania homogeniczne czy heterogeniczne? Wygląda na to, że obecnie wszyscy producenci integrują i rozbudowują swoje systemy w celu stworzenia kompleksowej platformy bezpieczeństwa. Natomiast klienci częściej biorą pod uwagę całkowity koszt utrzymania rozwiązania, który oczywiście jest znacznie wyższy w przypadku strategii typu multi-vendor.

Właściciele przedsiębiorstw coraz częściej dostrzegają potrzebę ochrony nie tylko serwerów oraz komputerów PC, ale również smartfonów. Rynek aplikacji typu antymalware, chroniących telefony przenośne, będzie w najbliższych latach rósł w szybkim tempie. Industry Research prognozuje, że jego wartość w 2023 r. osiągnie 9,2 mld dol., niemal o 6 mld więcej niż w 2017.

Wielu producentów szuka swojej szansy w tym segmencie, aczkolwiek jakość oferowanych przez nich rozwiązań pozostawia wiele do życzenia. Alarmujące dane na ten temat przynosi raport austriackiej firmy AV-Comparitives, specjalizującej się w testach antywirusów. Wzięła pod lupę 250 aplikacji na smartfony pracujące w Androidzie. Okazało się, że jedynie 23 wykazały się stuprocentową skutecznością w wykrywaniu szkodników. Ale nie tylko producenci z branży cyberbezpieczeństwa myślą o ochronie użytkowników smartfonów. Troska przedsiębiorców o bezpieczeństwo mobilnych urządzeń napędza popyt na systemy Mobile Malware Management. Wprawdzie służą głównie do zarządzania flotą bezprzewodowych terminali, ale dostawcy uzupełniają je o elementy służące do ochrony danych.

– Z naszej perspektywy wciąż wiodącym trendem pozostaje bezpieczeństwo. To temat numer jeden dla nas i naszych klientów. Cieszy nas, że firmy i instytucje są coraz bardziej świadome zagrożeń – twierdzi Bartosz Leoszewski, CEO firmy FancyFon, krajowego producenta systemów MDM.

Uniknąć przestojów

Według badania przeprowadzonego przez Fortinet 47 proc. firm w Polsce inwestuje we wdrożenie nowych reguł polityki bezpieczeństwa. Jednocześnie 1/3 badanych przyznaje, że gdyby dysponowało obecną wiedzą w przeszłości, wydałoby wówczas więcej na opracowanie wewnętrznych procesów i reguł polityki bezpieczeństwa.

– Dane te wskazują na zrozumienie wagi, jaką mają odpowiednio skonstruowane procedury nie tylko dla zapewnienia bezpieczeństwa infrastruktury i danych, ale także postępowania w razie wystąpienia cyberataku – zapewnia Agnieszka Szarek, szefowa kanału partnerskiego w Fortinecie.

Świadomość właścicieli przedsiębiorstw, dotycząca potrzeby stosowania odpowiednich praktyk w zakresie ochrony sieci i danych rośnie, ale – jak to zwykle bywa – teoria rozmija się z praktyką. Spektakularne wpadki nie omijają nawet największych koncernów. Na początku marca światowe media pisały o cyberataku skierowanym przeciwko norweskiemu producentowi aluminium Norsk Hydro. Sparaliżowana firma musiała czasowo wyłączyć kilka swoich fabryk, a straty z tym związane wycenia się na 40 mln dol. Organizacja Federal Emergency Management Agency sporządziła dogłębną analizę pokazującą konsekwencje poważnych awarii. Wynika z niej, że przedsiębiorstwa, które utraciły dostęp do zasobów IT na dziewięć dni lub więcej, bankrutują w ciągu roku.

Zatem firmy, aby uniknąć katastrofy, muszą mieć skuteczne procedury w zakresie zachowania ciągłości działania. Ich tworzenie należy rozpocząć od najprostszych rzeczy, takich jak inwentaryzacja sprzętu i oprogramowania. W dalszej kolejności trzeba przewidzieć potencjalne zagrożenia i określić najważniejsze dla funkcjonowania biznesu procesy. Z punktu widzenia działu IT kluczowym zagadnieniem jest odtwarzanie danych po awarii i związane z tym procedury. W kontekście cyberbezpieczeństwa istotną rolę odgrywają również zasady wykrywania, raportowania i likwidacji skutków incydentów.

– Trzeba pamiętać, że plany awaryjne nie mogą być „martwymi” dokumentami. Kluczem do poradzenia sobie z kryzysem jest regularne aktualizowanie i ćwiczenie tych procedur w myśl zasady „licz na najlepsze, ale przygotuj się na najgorsze” – podsumowuje Jarosław Mackiewicz.RAMKA

Joanna Wziątek-Ładosz

Joanna Wziątek-Ładosz

Team Leader Sales Engineering, Sophos

Rozwiązania klasy endpoint protection, które zawierają wiele różnych elementów, to wciąż najlepsza ochrona dla stacji roboczych i serwerów, niezależnie od wielkości firmy. Jednoelementowa ochrona, czyli np. tylko antywirus starszej generacji, wykorzystujący przede wszystkim sygnatury, nie jest wystarczający. Obecnie producenci stosują rozwiązania bazujące m.in. na uczeniu maszynowym, które szybciej i dokładniej wyśledzą malware. Rośnie także zainteresowanie systemami klasy EDR, które automatycznie podejmują działania w przypadku wykrycia nawet całkowicie nowego malware’u.

Podobne artykuły

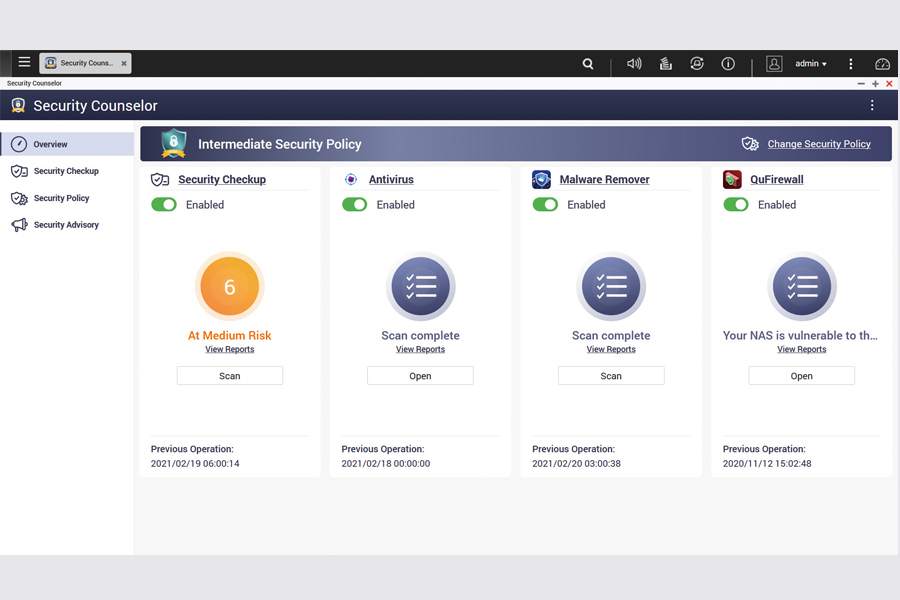

QNAP gwarantuje bezpieczeństwo danych oraz usług

Priorytetem QNAP-a jest bezpieczeństwo produktów tej marki oraz zgromadzonych w nich danych. Dodatkowy poziom ich ochrony wprowadzony został w nowym systemie QTS 5.0.

Antywirus żyje, ale potrzebuje wsparcia

Cyberprzestępcy twierdzą, że są w stanie zhakować wszystko, co posiada oprogramowanie i jest podłączone do internetu. Nadchodzące lata będą prawdziwym testem, zarówno dla buńczucznych hakerów, jak i dostawców systemów bezpieczeństwa IT.

Antywirus i UTM: duet idealny

Przedsiębiorcy, którzy poważnie myślą o cyberbezpieczeństwie, nie powinni bazować na pojedynczych rozwiązaniach. Oprócz popularnego antywirusa, konieczne jest sięgnięcie po dodatkowe zabezpieczenia, chociażby w postaci wielofunkcyjnej platformy UTM.