Cyberataki na małe firmy: to już norma

Czasy, gdy różnego typu cyberataki groziły tylko dużym firmom, należą do przeszłości. W konsekwencji powstał nowy rynek zaawansowanych systemów ochronnych nawet dla najmniejszych.

Przez lata mali przedsiębiorcy nauczyli się bronić przed prostymi atakami, dokonywanymi przy pomocy internetowych wirusów i robaków. Cyberprzestępcy koncentrowali się w tym czasie na największych firmach, głównie finansowych, które dysponują dużym majątkiem i cennymi danymi. To, siłą rzeczy, uśpiło czujność wielu małych podmiotów, co zaczęło się na nich mścić. Oczywiście nie grozi im zwykle utrata ogromnej bazy danych klientów, ich kart kredytowych ani supertajnych projektów przełomowych dla gospodarki. Internetowi bandyci wykorzystują luki w strategii ochronnej drobnych przedsiębiorców do innych działań przestępczych, jak wysyłanie spamu czy prowadzenie ataków DDoS po podłączeniu komputera ofiary do sieci botnet. Kolejne zagrożenie stanowi złośliwe oprogramowanie szyfrujące ransomware, stosowane w celu uzyskania okupu za odzyskanie danych.

Ponadto mniejszych przedsiębiorców, podobnie jak tych dużych, dotyczy kwestia ochrony wizerunku. Co prawda, o ich kłopotach raczej nie wspomną media, ale dla małych firm każdy lojalny klient jest na wagę złota. Utrata zaufania może w tym przypadku negatywnie wpłynąć na roczny bilans przychodów. Do tego dochodzi ryzyko pozwu sądowego ze strony klienta, którego poufne informacje lub własność intelektualna trafiła w niepowołane ręce w wyniku cyberwłamania. Może okazać się zatem, że inwestycja w profesjonalne rozwiązanie ochronne zwróci się już pierwszego dnia.

W poszukiwaniu właściwej strategii

Przy stosowanych obecnie formach ataku przestały wystarczać zwykłe antywirusy czy firewalle wbudowane w routery wykorzystywane w małych firmach. Oprogramowanie antymalware wciąż jest skuteczne głównie przy wykrywaniu już znanych mu zagrożeń, zaś metoda działania firewalli polega na filtrowaniu ruchu internetowego zgodnie ze zdefiniowanymi regułami. Ich konfiguracja najczęściej odbywa się w taki sposób, że administrator blokuje cały ruch, a następnie ostrożnie otwiera porty i protokoły, przez które przesyłane są strony internetowe, poczta elektroniczna, obrazy z systemu monitoringu itd. Dlatego cyberprzestępcy nie ustają w wysiłkach, aby swój złośliwy kod przesyłać korzystając właśnie z zaufanych kanałów transmisji danych, dla których firewall jest zawsze otwarty. Konieczna stała się zatem zmiana strategii wykrywania anomalii w firmowej sieci.

Jednym z przyjętych sposobów jest analiza behawioralna. Jeżeli przez firmowy router dziennie średnio przesyłanych jest kilka gigabajtów danych i nagle ta ilość rośnie kilkukrotnie, to z pewnością mamy do czynienia z nietypowym zjawiskiem, któremu należy się przyjrzeć. Trzeba jednak dysponować narzędziem, które umożliwi taką obserwację. Po wykryciu zaatakowanego komputera należy go błyskawicznie odizolować od sieci i uporać się z problemem.

Niektórzy producenci rozwiązań ochronnych proponują też model postępowania, w którego centrum znajdują się cyberzagrożenia. Składa się on z trzech faz: przed atakiem, podczas oraz po. Przed wykryciem ataku należy nieustannie szukać luk w strategii ochronnej i wprowadzać dodatkowe zabezpieczenia. Podczas ataku trzeba jak najszybciej wykryć jego źródło, zablokować je i wprowadzić procedury ochronne. Po ataku konieczna jest jego analiza, wykrycie przyczyny jego powodzenia oraz wdrożenie nowych zabezpieczeń. Niestety, do tej pory większość klientów biznesowych skupia się na fazie „przed”, zapominając, że pozostałe dwie są równie ważne.

Innym ważnym elementem tej ochronnej układanki jest konieczność nakreślenia strategii związanej z aktualizacjami wykorzystywanych w firmie systemów operacyjnych, aplikacji czy różnego typu urządzeń (UTM-ów, serwerów NAS, rejestratorów wideo itd.). Jedną ze skutecznych metod działania cyberprzestępców okazuje się analiza wsteczna udostępnianych przez producentów pakietów z aktualizacjami, dzięki której dowiadują się oni, jakie luki były obecne w danym rozwiązaniu. Następnie skrzętnie je wykorzystują, ze szkodą dla wszystkich tych, którzy o aktualizacje nie dbają.

Mimo że statystycznie najwięcej rodzajów zagrożeń czyha na użytkowników systemu Windows, już teraz widać, że następni w kolejce są posiadacze urządzeń mobilnych, szczególnie z systemem Android. Jeżeli polityka przedsiębiorstwa dopuszcza korzystanie z firmowych danych lub w ogóle podłączanie się do sieci z prywatnych urządzeń, administratorzy powinni móc kontrolować przynajmniej to, czy zabezpieczenia smartfonów i tabletów nie zostały złamane (root w systemie Android lub jailbreak w iOS). Przy czym najlepiej, gdyby byli w stanie także wymusić sprawdzenie, czy dany użytkownik ma zainstalowane aktualne oprogramowanie antywirusowe. Funkcje te zapewniają dziś prawie wszystkie rozwiązania klasy Mobile Device Management (MDM).

Administratorzy żartują czasem, że największe zagrożenie dla firmowych danych znajduje się między krzesłem a klawiaturą: są nim użytkownicy. Dlatego obok stosowania zabezpieczeń informatycznych zachodzi konieczność nieustannego szkolenia pracowników firmy, przede wszystkim z myślą o wykształceniu umiejętności wykrywania nietypowego zachowania komputera czy podejrzanej treści spływającej korespondencji elektronicznej. Ostatnio popularnym narzędziem edukacyjnym stają się kontrolowane ataki z wykorzystaniem inżynierii społecznej – w ten sposób weryfikowana jest podatność poszczególnych użytkowników na sugestywne komunikaty przesyłane chociażby w e-mailach. Istnieją już nawet zewnętrzne firmy specjalizujące się w tego typu działaniach, ale próbę symulacji ataku mogą podjąć też partnerzy danego klienta.

Zdaniem integratora

• Leszek Cibor, dyrektor handlowy, Net Complex

W małych firmach często funkcjonuje 3- lub 4-letnia infrastruktura IT, która zupełnie nie jest przystosowana do odpierania spotykanych obecnie ataków i którą przy obecnym tempie rozwoju IT można nazwać starą. Jesteśmy świadkami dużego wyścigu na funkcje między producentami UTM-ów, dzięki czemu za w miarę niewielkie pieniądze nawet w małych firmach można zainstalować profesjonalne urządzenie. Cały czas natomiast trzeba nakłaniać informatyków, by się szkolili, uczestniczyli w webinarach oraz czytali fachową prasę, aby nowoczesny UTM nie był tylko „droższym routerem” z niewykorzystanym potencjałem. O różnicach pomiędzy poszczególnymi rozwiązaniami ochronnymi coraz częściej stanowią niuanse. Zdarza się też, że producent rozbudowuje powszechnie znaną funkcję i nazywa ją po swojemu – takie sytuacje trzeba umieć wykrywać, żeby unikać nieporozumień.

• Dariusz Maroń, właściciel Servcompu

Mali przedsiębiorcy są coraz bardziej świadomi konieczności stosowania rozwiązań ochronnych. Wpływ na to mają głównie medialne doniesienia o atakach na duże firmy czy przypadkach zaszyfrowania ich danych. Osoby zarządzające mniejszymi firmami dochodzą więc do wniosku, że ten problem może bezpośrednio dotyczyć także ich. Mimo wszystko małe przedsiębiorstwa wciąż wymagają edukacji. Sytuację utrudnia to, że często nie zatrudniają osób odpowiedzialnych za IT bądź mają tylko jednego informatyka, który zajmuje się wszystkim. Takie firmy bardzo rzadko decydują się na ciągłą usługę zarządzania bezpieczeństwem zasobów. Nasza działalność jako resellera z wartością dodaną ogranicza się wtedy głównie do sprzedaży urządzenia UTM, jego podłączenia, konfiguracji i szkolenia osoby, która będzie odpowiadała za jego obsługę.

Jak się bronić?

Hasło „polityka bezpieczeństwa” kojarzy się głównie z wielkimi przedsiębiorstwami, ale spisanie podstawowych elementów strategii ochrony także małej firmy jeszcze nikomu nie zaszkodziło. Analiza takiego zapisu bardzo szybko podpowie, w jakie elementy ochronne powinien zainwestować klient.

Zacząć trzeba przede wszystkim od wyeliminowania tych działań, które wpływają na zwiększenie prawdopodobieństwa ataku. Przyda się chociażby sprzętowe wyłączenie portów USB w komputerach działających na stanowiskach, gdzie korzystanie z nich nie jest konieczne, zaś sparaliżowanie sprzętu spowodowałoby przestój w obsłudze klientów (np. recepcja w hotelu czy przychodni).

Zdaniem producentów i dystrybutorów

Filip Demianiuk, Channel Team Manager, Check Point Z przeprowadzonych przez nas badań wynika, że na świecie ponad połowa pracowników posługuje się urządzeniami prywatnymi w celu transmisji danych firmowych. Jednocześnie 98 proc. ma świadomość zagrożenia, na jakie mogą zostać narażone ich przedsiębiorstwa w konsekwencji korzystania z tego typu sprzętu. Ten czynnik ma decydujące znaczenie w procesie decyzyjnym wielu przedsiębiorstw chcących zminimalizować ryzyko wycieku danych w wyniku włamań do urządzeń mobilnych, na które pobierane są pliki korporacyjne.

Filip Demianiuk, Channel Team Manager, Check Point Z przeprowadzonych przez nas badań wynika, że na świecie ponad połowa pracowników posługuje się urządzeniami prywatnymi w celu transmisji danych firmowych. Jednocześnie 98 proc. ma świadomość zagrożenia, na jakie mogą zostać narażone ich przedsiębiorstwa w konsekwencji korzystania z tego typu sprzętu. Ten czynnik ma decydujące znaczenie w procesie decyzyjnym wielu przedsiębiorstw chcących zminimalizować ryzyko wycieku danych w wyniku włamań do urządzeń mobilnych, na które pobierane są pliki korporacyjne.

Grzegorz Michałek, prezes zarządu, Arcabit Kiedyś, w czasach antywirusów aktualizowanych raz w miesiącu, największą skutecznością charakteryzowało się oprogramowanie opracowywane lokalnie. W dobie Internetu i związanej z nim globalizacji ten trend się odwrócił: wszelkiego typu ataki mogą być przeprowadzane w dowolnym miejscu na kuli ziemskiej, więc wskazane było korzystanie z rozwiązań największych, globalnych graczy, którzy działają w trybie 24/7. Ale od pewnego czasu to nie wystarcza, ponieważ znów mamy do czynienia z zagrożeniami „regionalnymi”, np. profesjonalnie opracowanym phishingiem w języku polskim. Dlatego do łask wracają dostawcy lokalni, którzy są w stanie szybciej i skuteczniej przeanalizować takie niebezpieczne działania oraz na nie zareagować.

Grzegorz Michałek, prezes zarządu, Arcabit Kiedyś, w czasach antywirusów aktualizowanych raz w miesiącu, największą skutecznością charakteryzowało się oprogramowanie opracowywane lokalnie. W dobie Internetu i związanej z nim globalizacji ten trend się odwrócił: wszelkiego typu ataki mogą być przeprowadzane w dowolnym miejscu na kuli ziemskiej, więc wskazane było korzystanie z rozwiązań największych, globalnych graczy, którzy działają w trybie 24/7. Ale od pewnego czasu to nie wystarcza, ponieważ znów mamy do czynienia z zagrożeniami „regionalnymi”, np. profesjonalnie opracowanym phishingiem w języku polskim. Dlatego do łask wracają dostawcy lokalni, którzy są w stanie szybciej i skuteczniej przeanalizować takie niebezpieczne działania oraz na nie zareagować.

Paweł Jurek, wicedyrektor ds. rozwoju, Dagma Na świecie producenci rozwiązań ochronnych naciskają na partnerów, aby ci zainteresowali się świadczeniem usług w modelu Security as a Service. Zapewnia on wiele korzyści zarówno odbiorcom, jak i dostawcom, ale w Polsce na razie obie te grupy są dość sceptyczne. Pokutuje błędne przekonanie, że o własne bezpieczeństwo najlepiej zadbamy sami. A do tego dochodzi „potrzeba” oszczędności zawsze i wszędzie – najlepiej widać to na przykładzie bezpłatnego oprogramowania antywirusowego, z którego nadal korzysta wiele firm, pomimo wydłużonego czasu reakcji na nowe zagrożenia i braku jakiegokolwiek wsparcia technicznego ze strony producenta.

Paweł Jurek, wicedyrektor ds. rozwoju, Dagma Na świecie producenci rozwiązań ochronnych naciskają na partnerów, aby ci zainteresowali się świadczeniem usług w modelu Security as a Service. Zapewnia on wiele korzyści zarówno odbiorcom, jak i dostawcom, ale w Polsce na razie obie te grupy są dość sceptyczne. Pokutuje błędne przekonanie, że o własne bezpieczeństwo najlepiej zadbamy sami. A do tego dochodzi „potrzeba” oszczędności zawsze i wszędzie – najlepiej widać to na przykładzie bezpłatnego oprogramowania antywirusowego, z którego nadal korzysta wiele firm, pomimo wydłużonego czasu reakcji na nowe zagrożenia i braku jakiegokolwiek wsparcia technicznego ze strony producenta.

Wieland Alge, dyrektor generalny na region EMEA, Barracuda Networks Przestępcy zauważyli, że dzięki botnetom można łatwo zautomatyzować i zwiększyć skalę „dystrybucji” takich zagrożeń jak np. ransomware. W rezultacie problem dotyczy praktycznie wszystkich użytkowników IT na świecie. Dlatego powstała konieczność stworzenia rozwiązań, które będą nieskomplikowane w obsłudze i tanie, ale jednocześnie zapewnią podobną funkcjonalność i skuteczność jak te największe, oferowane bankom czy telekomom. Zwykłe oprogramowanie antywirusowe i mały firewall przestały wystarczać.

Wieland Alge, dyrektor generalny na region EMEA, Barracuda Networks Przestępcy zauważyli, że dzięki botnetom można łatwo zautomatyzować i zwiększyć skalę „dystrybucji” takich zagrożeń jak np. ransomware. W rezultacie problem dotyczy praktycznie wszystkich użytkowników IT na świecie. Dlatego powstała konieczność stworzenia rozwiązań, które będą nieskomplikowane w obsłudze i tanie, ale jednocześnie zapewnią podobną funkcjonalność i skuteczność jak te największe, oferowane bankom czy telekomom. Zwykłe oprogramowanie antywirusowe i mały firewall przestały wystarczać.

Głównym elementem chroniącym firmową sieć przed atakami z zewnątrz powinien być UTM. Urządzenia takie do niedawna kojarzone były przeważnie z rynkiem odbiorców średniej wielkości, ale od paru lat ich producenci zauważyli nową niszę. Do oferty większości głównych dostawców aktywnego osprzętu sieciowego i ochronnego trafiły „mikroUTM-y” (mikro w kontekście skalowalności, jak również w wymiarze fizycznym), które zdaniem producentów swoją funkcjonalnością niewiele lub wcale nie odbiegają od swoich dużych odpowiedników. Obok funkcji ochronnych mają wbudowany router, przełącznik sieciowy, a czasem też moduł bezprzewodowy lub kontroler punktów dostępowych sieci Wi-Fi. Jest to ważne, ponieważ w firmach, gdzie pracodawca nie udostępnia sieci bezprzewodowej, regularnie zdarza się, że jeden z pracowników podłącza do portu Ethernet swój router Wi-Fi, aby móc korzystać z firmowego Internetu poprzez smartfon czy tablet – jest to równoznaczne z powstaniem luki w bezpieczeństwie.

– Notujemy systematyczny wzrost sprzedaży urządzeń tego typu – mówi Wojciech Pietrow, dyrektor rozwoju biznesu w Bakotechu. – Co ciekawe, mali przedsiębiorcy interesują się też nimi dlatego, że pracują one zupełnie bezgłośnie, jako że rzadko dysponują oddzielnym pomieszczeniem przeznaczonym na sprzęt IT. Ale przede wszystkim jest to idealne rozwiązanie dla firm, które nie zatrudniają grupy informatyków, lecz mają do dyspozycji tylko jedną osobę o bardzo dużym zakresie odpowiedzialności. Brak wyspecjalizowanej kadry jest charakterystyczny dla małych firm, ale też np. dla rozproszonych oddziałów większych przedsiębiorstw czy też placówek rządowych: urzędów gmin, miast, ośrodków pomocy społecznej itd.

Koszt inwestycji w takie urządzenie to kilka tysięcy złotych – wystarczająco niski, aby zwrócił się po pierwszym zablokowanym ataku, w wyniku którego mogłyby ucierpieć firmowe dane lub reputacja przedsiębiorstwa. Do sprzętu wyposażonego w moduł antywirusowy z reguły co roku trzeba dokupować licencję na aktualizacje szczepionek. Sama obsługa małych UTM-ów jest dość prosta – bazuje na graficznym interfejsie, a proces konfiguracji odbywa się z wykorzystaniem kreatorów.

Bez antywirusa wciąż ani rusz

Rzeczą oczywistą jest, że oprogramowanie chroniące przed wszelkiego typu złośliwym kodem (antymalware) nie wystarcza dziś, aby zabezpieczyć firmę przed różnego rodzaju zagrożeniami. Siłą rzeczy chroni ono tylko urządzenia końcowe: komputery, smartfony, tablety, czasem serwery NAS. Co prawda, w mechanizm antywirusowy wyposażona jest większość dostępnych na rynku UTM-ów, ale nawet sami ich dostawcy twierdzą, że nie można polegać wyłącznie na nich.

– Moduł antywirusowy w UTM-ie nie ochroni firmy w sytuacji, gdy pracownik „złapie” wirusa, podłączając swojego służbowego laptopa do innej niezabezpieczonej sieci, a następnie przyniesie go ze sobą – tłumaczy Paweł Jurek, wicedyrektor ds. rozwoju w Dagmie. – Wbudowane mechanizmy bazujące na szczepionkach stanowią raczej drugorzędne zabezpieczenie. Użytkownicy UTM-ów znacznie bardziej interesują się takimi funkcjami, jak system IPS, firewall czy filtrowanie treści lub balansowanie ruchu sieciowego. Dodatkowo w firmach, które mają oddziały lub wielu podróżujących pracowników, kluczowe stają się VPN-y.

W ostatnich latach coraz częściej można spotkać się z opiniami, że korzystanie z klasycznych antywirusów mija się z celem, gdyż większość zagrożeń eliminowana jest podczas ich przesyłania przez Internet, w centrach danych usługodawców. Producenci oprogramowania antywirusowego zgodnie twierdzą, że nic bardziej błędnego. Podkreślają, że rzeczywiście jego rola ostatnio uległa znacznej zmianie, ale całkowita rezygnacja to wystawienie się na łatwy strzał.

– Zadaniem każdego z narzędzi ochronnych, nie tylko antywirusowych, jest zmniejszenie prawdopodobieństwa infekcji lub włamania – mówi Grzegorz Michałek, prezes zarządu Arcabitu. – Bardzo dobrą analogią jest porównanie do poduszki powietrznej w samochodzie, która przecież też „tylko” zmniejsza prawdopodobieństwo uszkodzenia ciała lub śmierci. Nie można argumentować, że skoro jeżdżę dwa miesiące i nie miałem wypadku, to ta poduszka nie jest mi potrzebna…

Przedstawiciel Arcabitu podkreśla, że cyberprzestępcy nie ustają w tworzeniu nowych rodzajów zagrożeń, które nie zawsze da się wyłapać metodami heurystycznymi. Jeżeli dany producent oprogramowania antywirusowego zapewnia krótki czas reakcji na pojawiające się nowe zagrożenia, to analiza sygnaturowa bywa najszybszym i najskuteczniejszym zabezpieczeniem.

Na czym można zarobić?

Niestety, wybór właściwego oprogramowania antywirusowego staje się coraz trudniejszy. Porównywanie produktów pod kątem liczby i nazw wykrywanych wirusów przestało mieć sens, ponieważ większość dostawców korzysta ze wspólnych baz sygnatur, a różni ich tylko czas, w którym opracują kolejne szczepionki. Rzeczywistym wyróżnikiem stały się różnego typu dodatkowe funkcje zabezpieczające, np. bankowość internetową, gwarantujące dostęp do danych nawet po zaszyfrowaniu części dysku przez ransomware itp.

Wyzwaniem dla resellera okazuje się zaprezentowanie klientowi korzyści płynących z tych funkcji. Bywa to niełatwe zadanie, jako że warstwa techniczna bardzo przeplata się tu z marketingową. Niestety, sprzedaż rozwiązań ochronnych jest trudna, ponieważ nie przynoszą one firmie żadnego zysku, a tylko minimalizują ryzyko strat. Podobnie jest z UTM-ami, których podstawowe funkcje są bardzo podobne i trzeba solidnie się przyłożyć, aby wystarczająco głęboko wniknąć w szczegóły i poznać różnice charakteryzujące poszczególne rozwiązania.

– Wielu partnerów nadal zarabia tylko na marżach z odsprzedaży, ale widzimy progres w dziedzinie świadczonych przez nich usług – mówi Wojciech Pietrow. – Coraz więcej klientów jest zainteresowanych przeprowadzeniem audytu bezpieczeństwa, co stwarza szansę na dodatkowy zarobek dla resellerów z wartością dodaną. Szybko mogą oni stać się zaufanym partnerem, który nie tylko będzie sprzedawał rozwiązania, ale także je utrzymywał oraz pomoże w stworzeniu i egzekwowaniu założeń polityki bezpieczeństwa.

Świadczenie usług w modelu Security as a Service nie jest jeszcze w Polsce popularne, ale ta sytuacja będzie się zmieniać wraz z biznesowym dojrzewaniem firm. Ekspert z Bakotechu podkreśla, że możliwe są tu dwa scenariusze: partner jest właścicielem zainstalowanego u klienta urządzenia i zarządza nim albo cały ruch sieciowy klienta przekierowywany jest do centrum danych partnera, gdzie odbywa się weryfikacja pod kątem bezpieczeństwa, po której dostęp do danych uzyskują poszczególni użytkownicy.

Podobne artykuły

MFA: uciążliwa przeszkoda dla hakera

Wysoka skuteczność ataków phishingowych, regulacje prawne i zmiany w organizacji pracy przyczyniły się do postępującej adaptacji systemów uwierzytelniania wieloskładnikowego. Stają się one bardzo ważnym elementem w strategii bezpieczeństwa IT.

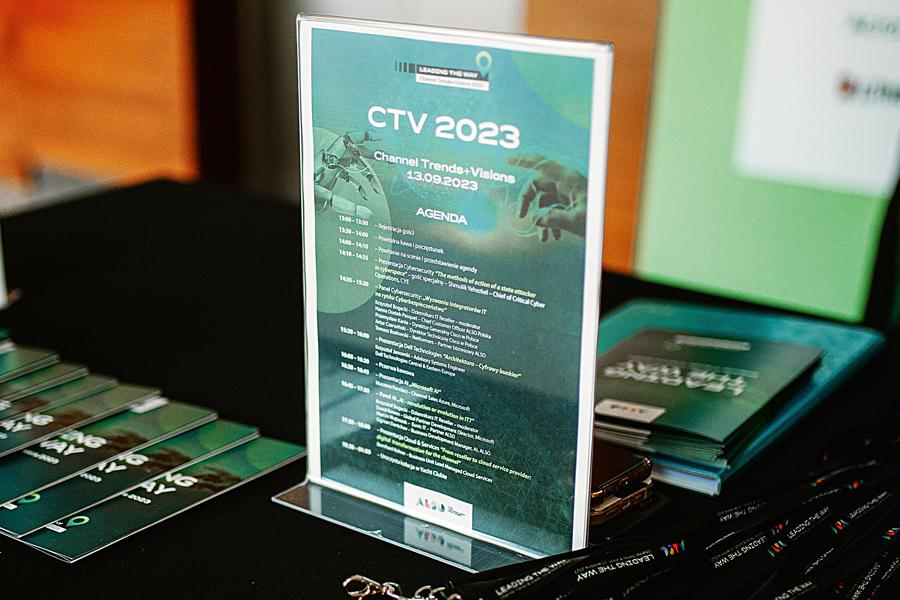

ALSO Channel Trends+Visions 2023: cyberbezpieczeństwo na fali wznoszącej

Zagrożenia i szanse związane z cyberbezpieczeństwem i sztuczną inteligencją zdominowały tegoroczną konferencję technologiczną dla partnerów największego europejskiego broadlinera.

Phishing i ransomware: grzechy firm szansą dla integratorów

Ataki phishingowe i ransomware biją kolejne rekordy, a wiele wskazuje na to, że będzie coraz gorzej. Działy IT w firmach stają zatem przed nowymi wyzwaniami, którym mogą sprostać współpracując z integratorami.